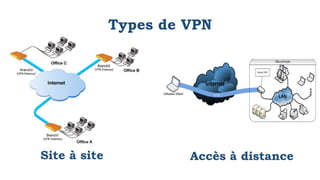

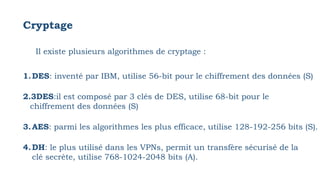

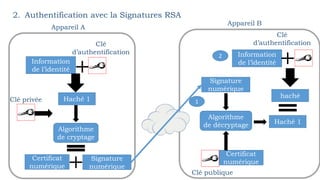

Ce document présente les principes fondamentaux des réseaux VPN, en mettant l'accent sur la sécurité via l'authentification, le cryptage et le hachage. Il détaille également les méthodes de cryptage utilisées, les protocoles de sécurité IPSec/MPLS, ainsi que les avantages et inconvénients des VPN. En conclusion, les réseaux VPN sont jugés essentiels pour les entreprises en raison de leur capacité à offrir une sécurité efficace à moindre coût.