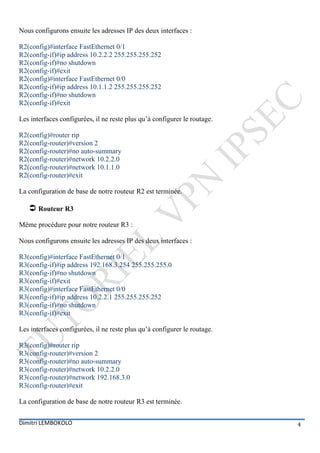

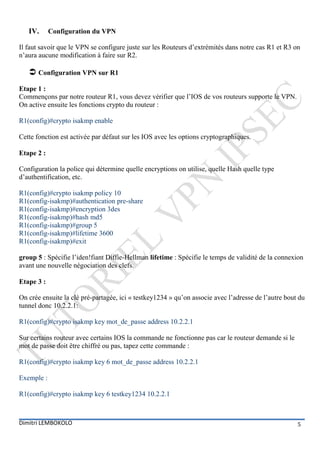

Le document décrit la configuration d'un VPN IPsec entre trois routeurs Cisco, en se concentrant sur la configuration des routeurs R1 et R3 pour établir un tunnel sécurisé. Il couvre les étapes de configuration de base des routeurs, la mise en place des politiques de sécurité et des transformations des données nécessaires pour le VPN. En conclusion, il souligne l'importance d'IPsec pour les besoins de connexion sécurisée entre des réseaux distants.