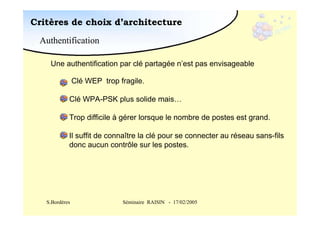

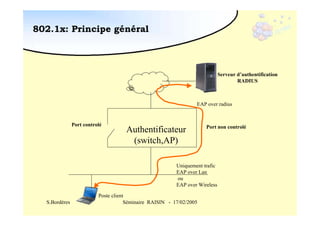

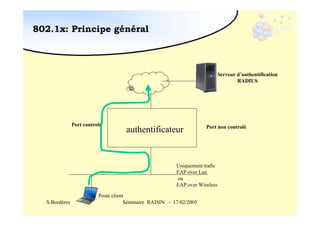

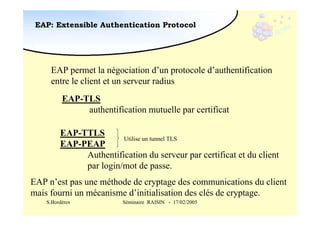

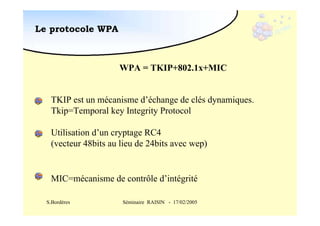

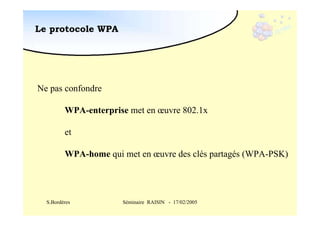

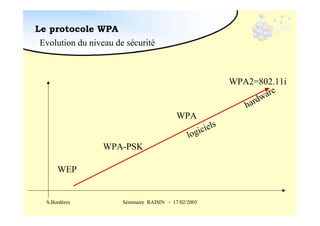

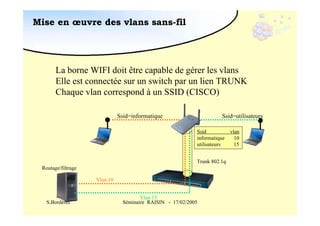

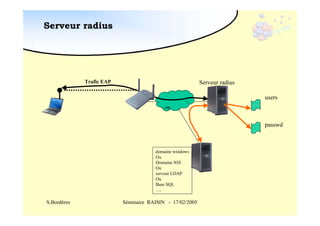

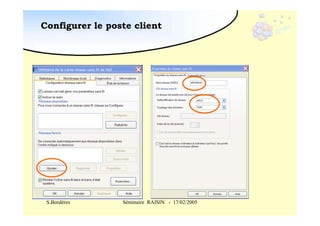

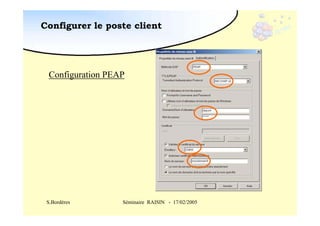

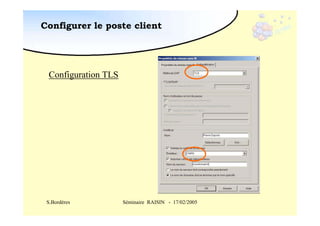

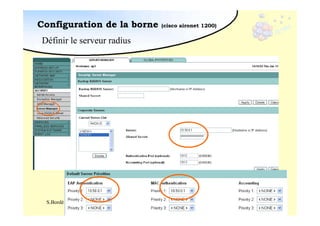

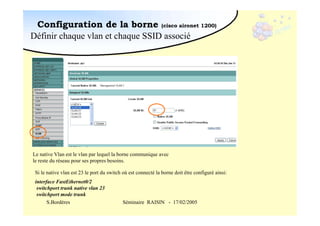

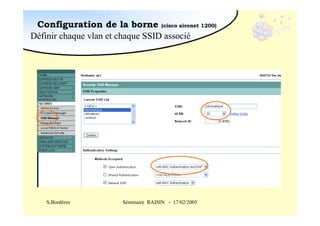

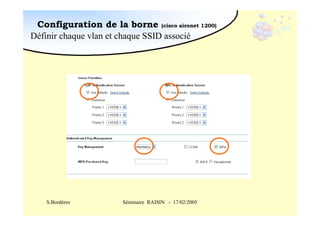

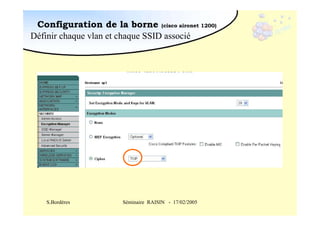

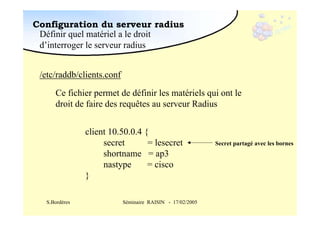

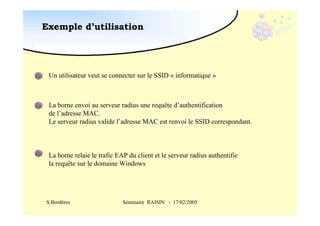

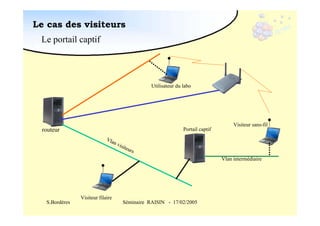

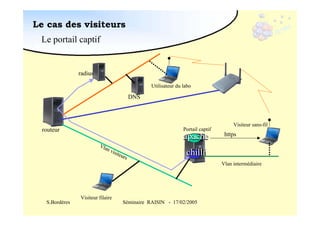

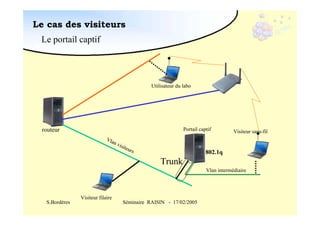

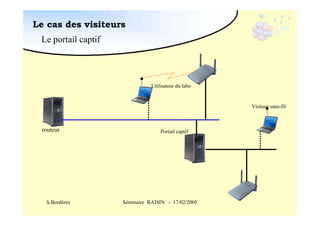

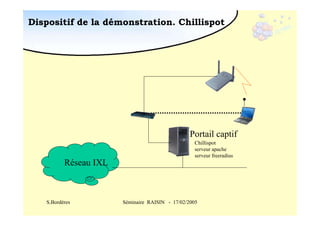

Le document traite de l'authentification sur un réseau sans-fil en utilisant un serveur RADIUS, en abordant les critères de choix d'architecture et la mise en œuvre de solutions sécurisées. Il souligne l'importance de l'identification des machines et présente l'utilisation de protocoles comme 802.1x et WPA pour assurer une authentification robuste. Une attention particulière est portée aux visiteurs, incluant l'utilisation d'un portail captif pour faciliter leur accès sécurisé au réseau.