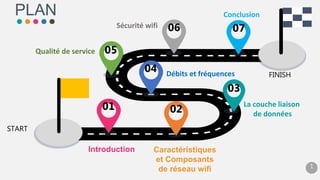

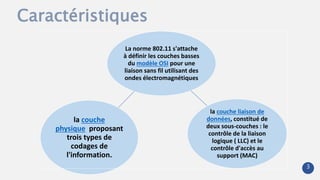

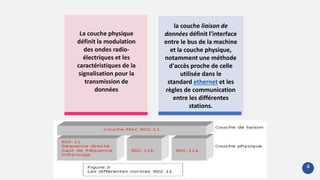

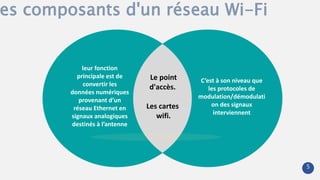

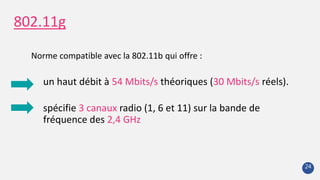

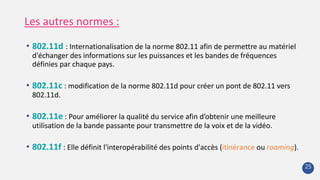

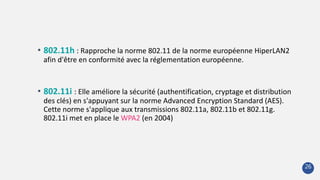

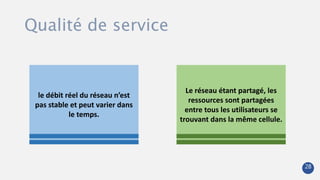

Le document présente un aperçu détaillé des réseaux sans fil locaux (Wi-Fi), en se concentrant sur la norme IEEE 802.11 et ses composants, tels que les points d'accès et les cartes Wi-Fi. Il aborde également les caractéristiques techniques, les débits, les fréquences, la qualité de service et les mécanismes de sécurité associés à cette technologie. Enfin, le texte souligne l'importance du Wi-Fi en tant que solution économique et technique par rapport aux connexions filaires.