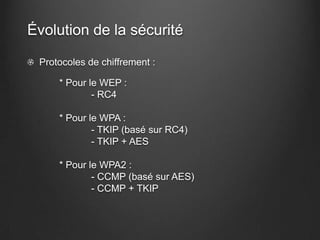

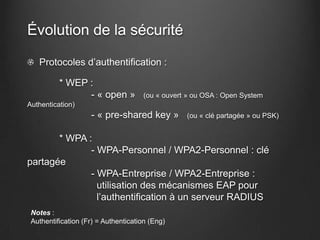

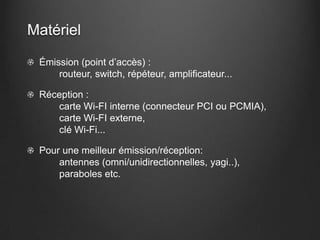

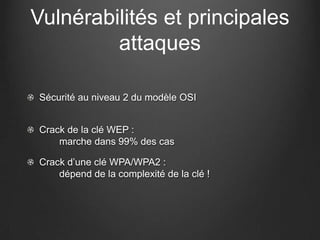

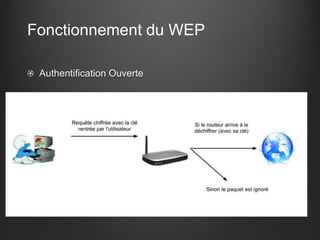

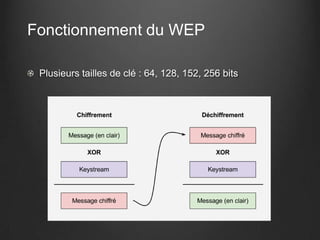

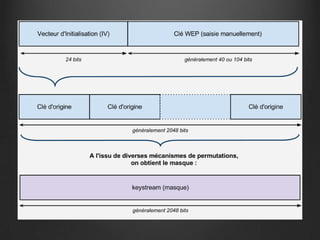

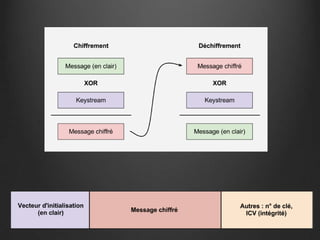

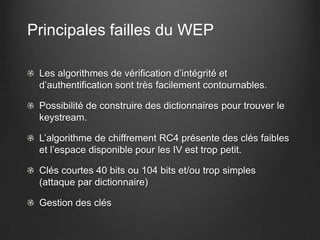

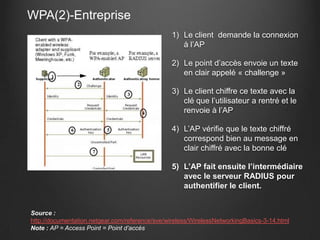

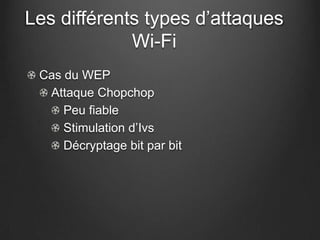

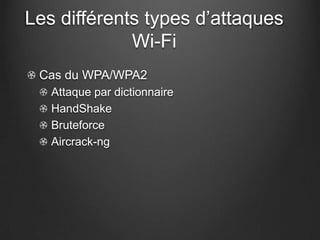

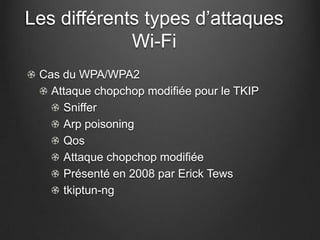

Le document traite de la sécurité des réseaux Wi-Fi, abordant l'évolution des débits et des protocoles de sécurité tels que WEP, WPA, et WPA2. Il décrit les vulnérabilités de chaque protocole et détaille les principales attaques possibles, notamment par dictionnaire et des méthodes de crack. En outre, il souligne l'importance des matériels émetteurs et récepteurs pour assurer une meilleure sécurité et performance des connexions sans fil.