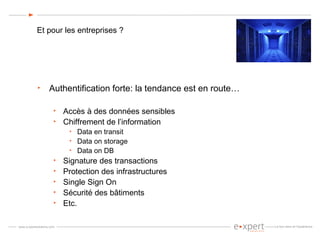

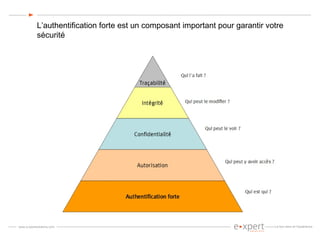

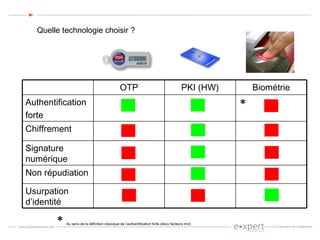

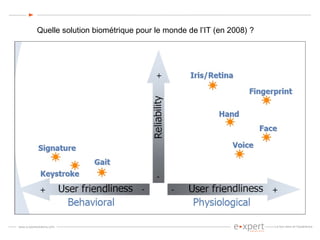

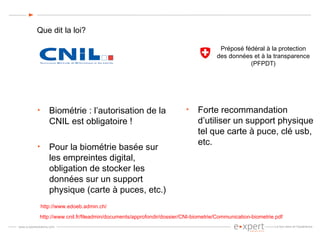

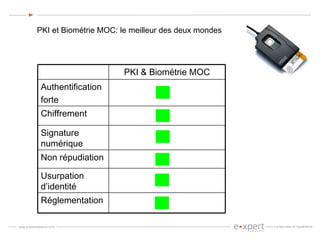

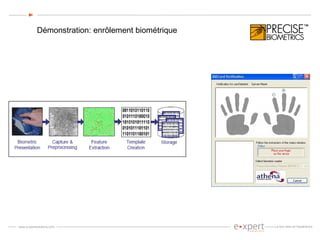

L'authentification forte, devenue un standard en 2008, est essentielle pour sécuriser l'accès aux données sensibles et infrastructures. Les solutions biométriques, malgré des défis de sécurité et d'acceptation, sont recommandées, avec un accent sur la conformité à la réglementation. L'avenir de la biométrie inclut des technologies comme la reconnaissance des motifs vasculaires, offrant une sécurité accrue sans contact.