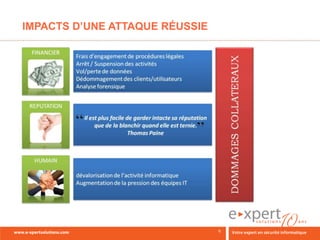

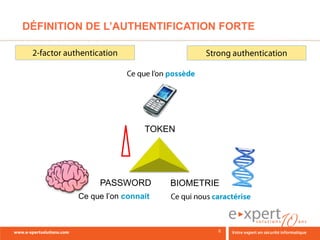

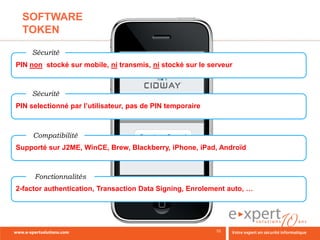

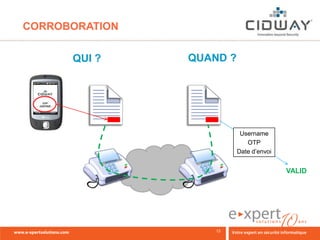

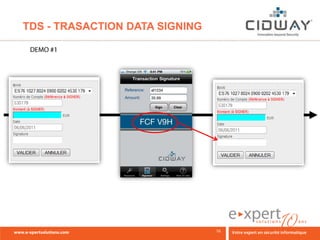

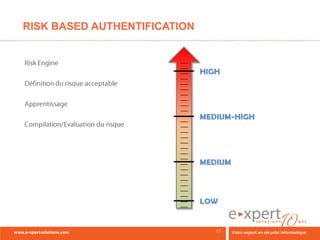

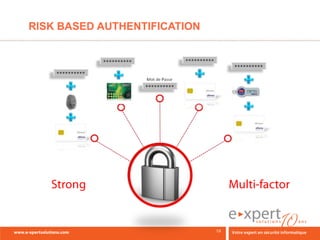

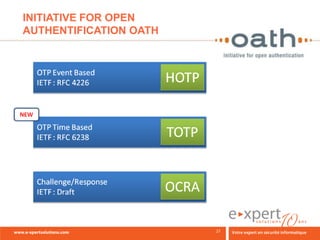

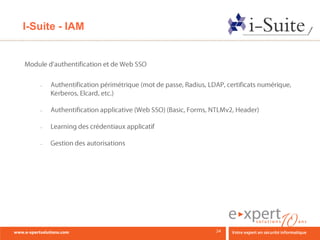

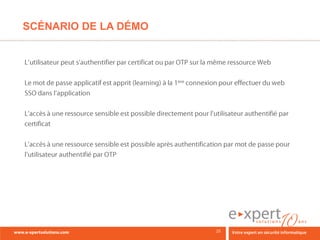

Le document traite des évolutions des technologies d'authentification, mettant en évidence les faiblesses des mots de passe statiques et la nécessité de l'authentification forte. Il présente diverses méthodes telles que les mots de passe à usage unique, la biométrie et l'infrastructure à clé publique. Enfin, il aborde les tendances du marché, les normes émergentes comme OATH et SAML, et propose des scénarios de démonstration pour différentes méthodes d'authentification.