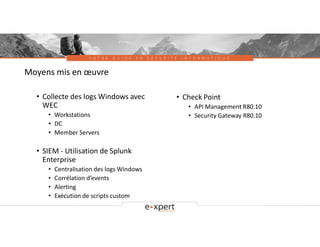

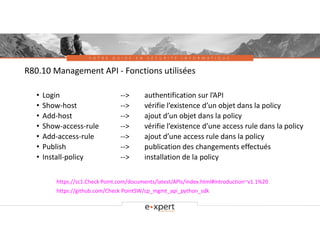

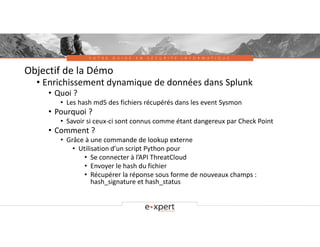

Le document présente un guide sur la sécurité informatique, se concentrant sur l'automatisation des réponses aux incidents de sécurité à l'aide de Check Point et Splunk. Il détaille la création de règles d'accès et l'enrichissement des données à partir de l'API ThreatCloud pour identifier les fichiers potentiellement dangereux. Enfin, il aborde un cas d'utilisation lié à l'intégration d'une passerelle de chiffrement de courriel sans exposer de manière publique l'infrastructure réseau.

![V O T R E G U I D E E N S É C U R I T É I N F O R M A T I Q U E

Structure de l’appel

• API_KEY = "TE_API_KEY_RdsptswloiyrZNXYbkQhuXr3maou475XFlKKbhXX"

• headers = { "Authorization": API_KEY, "Content-Type": "application/json" }

• url = "https://te.Check Point.com/tecloud/api/v1/file/query"

• POST json

{

"request": [

{

"md5": "8dfa1440953c3d93daafeae4a5daa326",

"features": [

"av"

]

}

]

}](https://image.slidesharecdn.com/2018-06democheckpointetsplunke-xpertsolutions-180625092123/85/2018-06-Demo-Checkpoint-et-Splunk-e-Xpert-solutions-11-320.jpg)

![V O T R E G U I D E E N S É C U R I T É I N F O R M A T I Q U E

Structure de la réponse

{ "response":

{ "status": {

"code": 1001,

"label": "FOUND",

"message": "The requested data has been found."

},

"md5": "da855ff838250f45d528a5a05692f14e",

"features": [

"av"

],

"av": {

"malware_info": {

"signature_name": "Exploit.JS.Pdfka.fma.W.ygrku",

"malware_family": 22,

"malware_type": 104,

"sevirity": 4,

"confidence": 5

},

"status": {

"code": 1001,

"label": "FOUND",

"message": "The requested data has been found"

}

}

}](https://image.slidesharecdn.com/2018-06democheckpointetsplunke-xpertsolutions-180625092123/85/2018-06-Demo-Checkpoint-et-Splunk-e-Xpert-solutions-12-320.jpg)