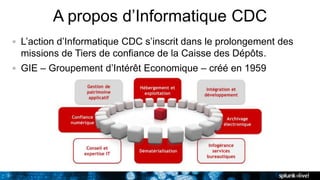

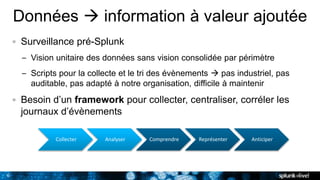

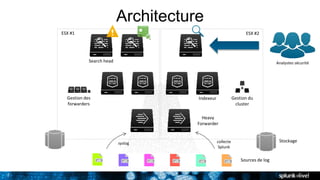

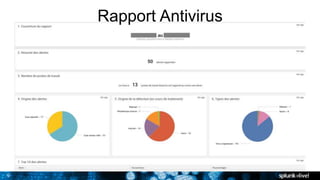

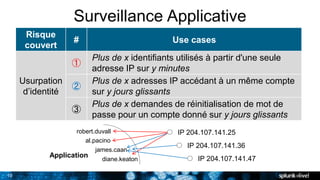

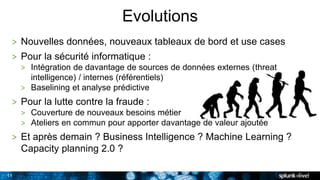

Le document présente l'utilisation de Splunk comme un outil de corrélation d'événements de sécurité pour le groupe Caisse des Dépôts, face à l'augmentation des attaques informatiques. Il souligne l'importance de collecter et analyser les données de façon centralisée pour détecter les comportements à risque tout en anticipant les menaces. Enfin, il évoque les évolutions possibles de l'utilisation de Splunk vers l'intelligence d'affaires et l'apprentissage automatique.