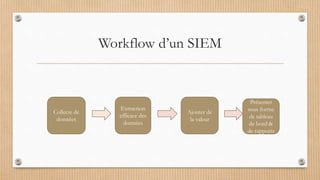

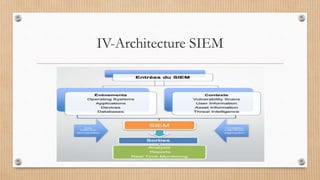

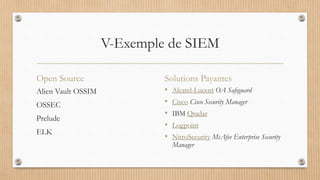

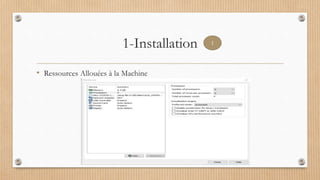

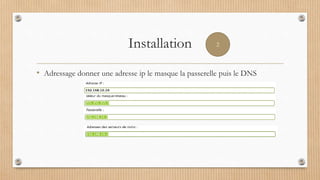

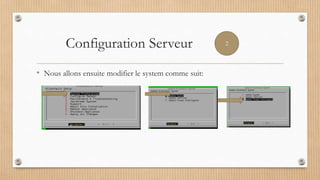

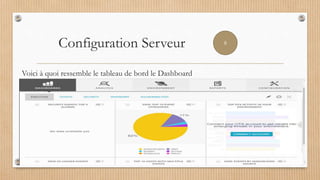

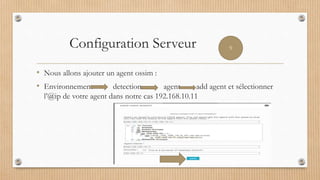

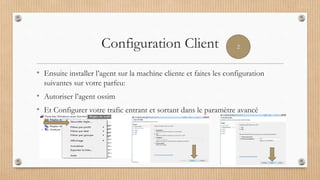

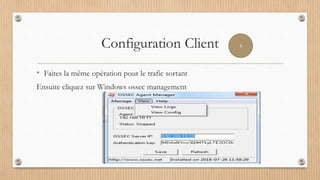

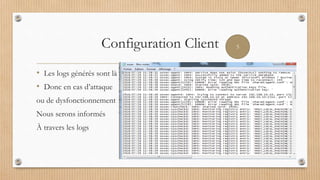

Le document présente une étude sur la mise en place d'une solution SIEM, spécifiquement AlienVault OSSIM, qui est essentielle pour surveiller et analyser les données de sécurité d'une entreprise. Il explique le fonctionnement, l'architecture et l'installation de cette solution, tout en soulignant l'importance de collecter et d'analyser les logs de sécurité pour identifier les menaces et assurer la conformité. La conclusion insiste sur la nécessité d'un SIEM pour protéger les systèmes d'information contre les cyber-menaces avancées.