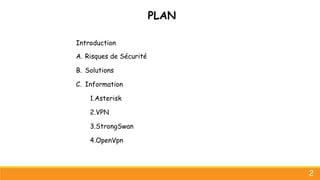

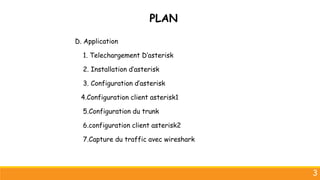

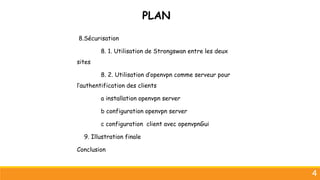

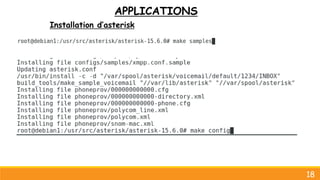

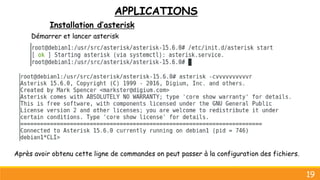

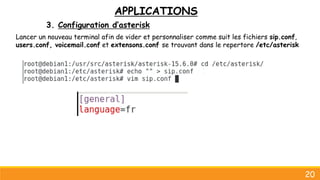

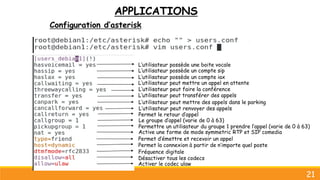

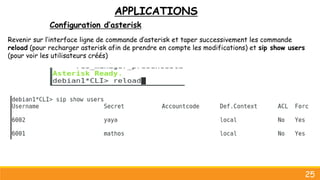

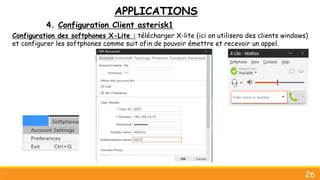

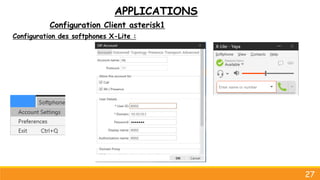

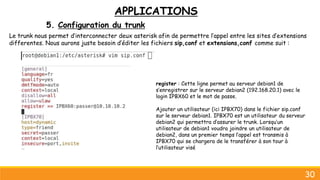

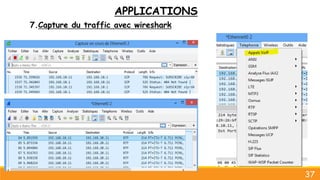

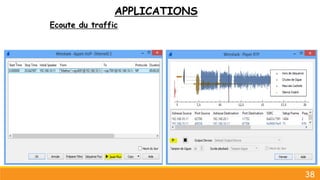

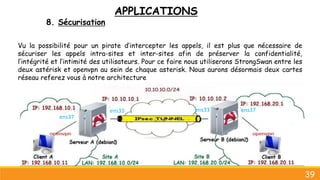

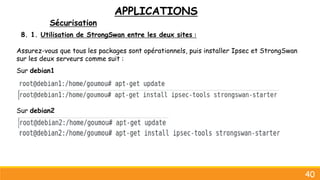

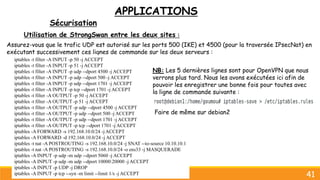

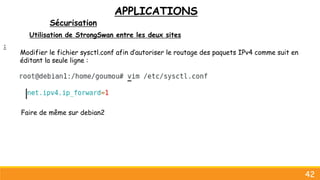

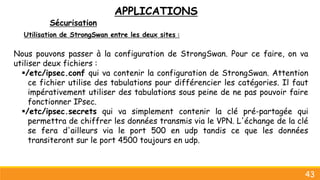

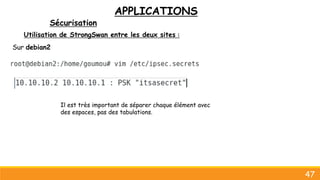

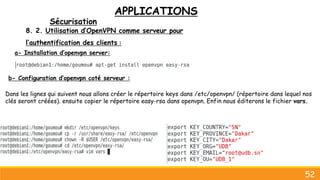

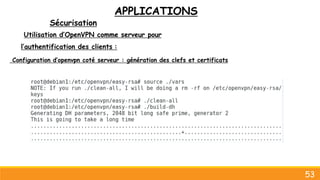

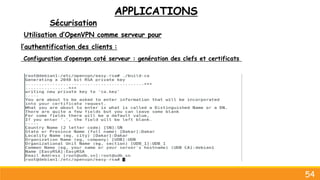

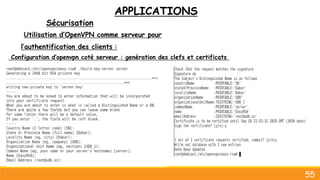

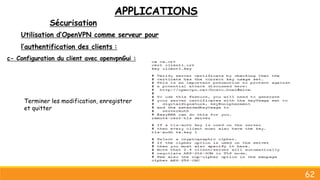

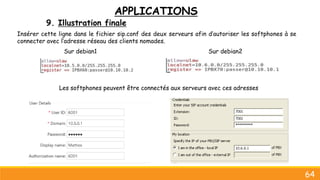

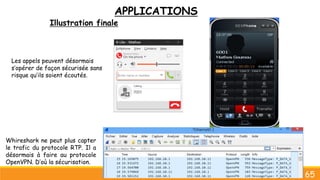

Le document aborde la mise en place d'un système de téléphonie sur IP (VoIP) en utilisant Asterisk, accompagné de mesures de sécurité via StrongSwan et OpenVPN. Il explique les risques associés à la VoIP, comme l'écoute et l'usurpation d'identité, et propose des solutions pour les atténuer, notamment des installations et configurations détaillées d'Asterisk et de VPN. Le document se conclut sur l'importance de sécuriser les communications pour préserver la confidentialité et l'intégrité des données.