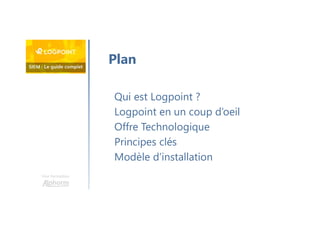

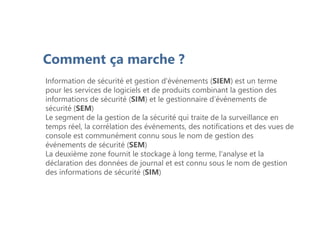

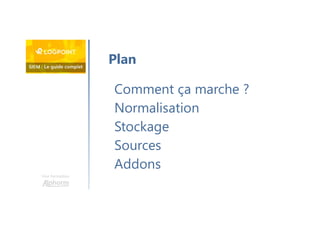

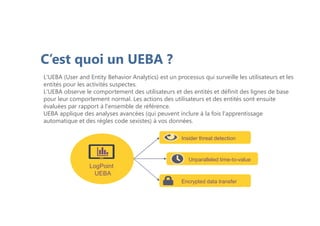

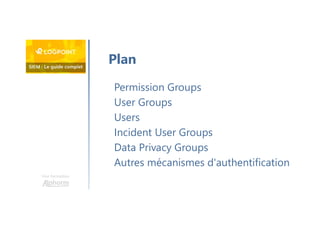

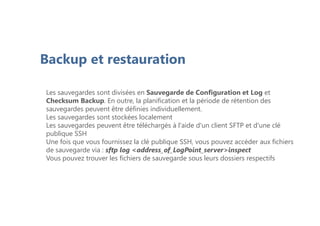

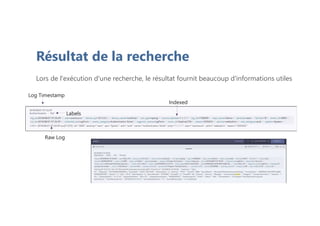

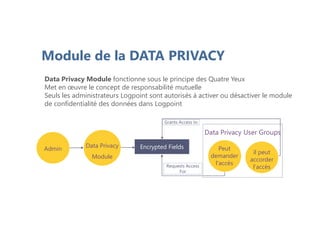

Le document présente une formation complète sur Logpoint SIEM, englobant l'introduction à l'univers de Logpoint, l'utilisation de son guide d'administrateur, la configuration de la data privacy et la maîtrise de Logpoint Director. Il s'adresse principalement aux administrateurs de sécurité et aux professionnels de la sécurité, fournissant un plan détaillé pour l'apprentissage et l'utilisation efficace de Logpoint dans divers environnements. En plus des aspects techniques, la formation couvre également la gestion des utilisateurs et l'analyse des comportements pour renforcer la sécurité des données.