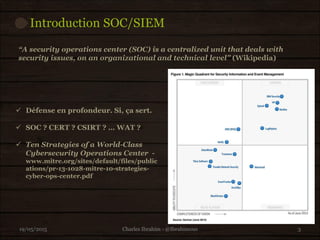

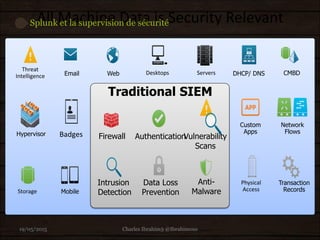

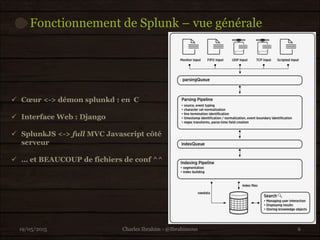

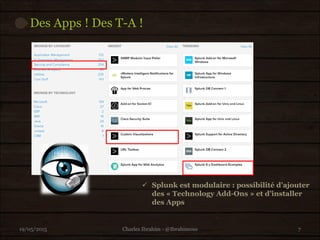

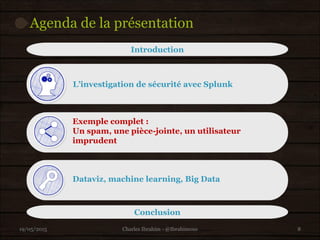

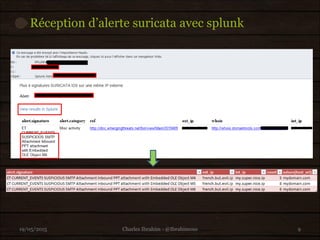

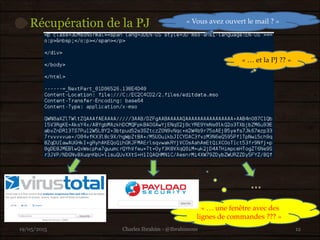

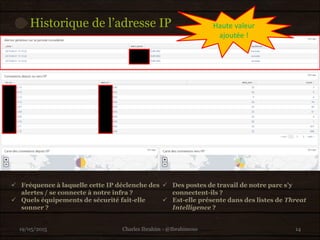

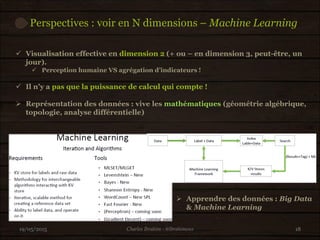

Le document présente l'utilisation de Splunk pour l'investigation de cyberattaques, en mettant l'accent sur des exemples comme le spam et les pièces jointes malveillantes. Il aborde également des techniques de visualisation de données et l'importance du machine learning pour améliorer la détection des menaces. En conclusion, Splunk est décrit comme un outil puissant pour la gestion des logs et la supervision de la sécurité, nécessitant toutefois des compétences techniques élevées.