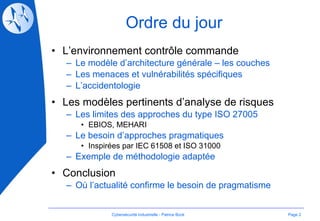

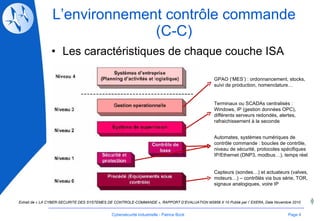

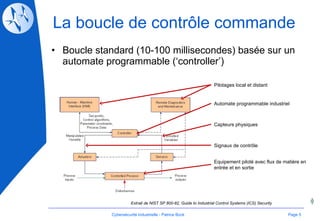

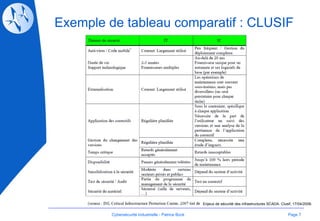

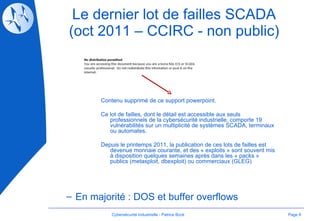

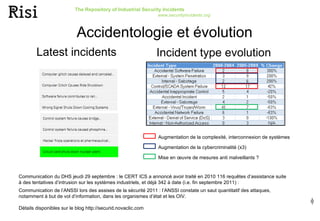

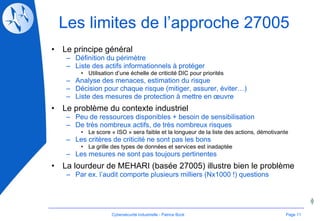

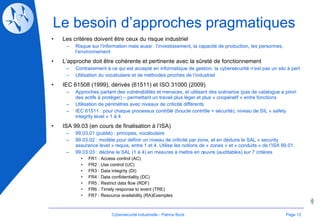

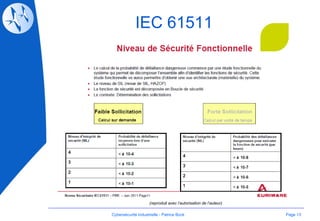

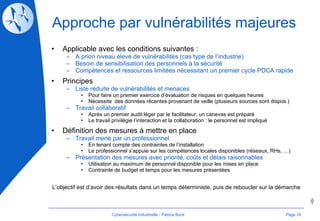

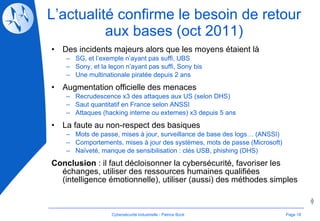

La présentation analyse les risques en cybersécurité industrielle, en abordant les spécificités de l'environnement de contrôle commande et en soulignant les menaces et vulnérabilités rencontrées. Elle critique les approches traditionnelles comme ISO 27005 et propose des méthodologies pragmatiques inspirées des normes IEC 61508 et ISO 31000 pour une gestion des risques plus efficace. La conclusion appelle à une meilleure sensibilisation et coopération pour faire face à l'augmentation des cyberattaques dans l'industrie.