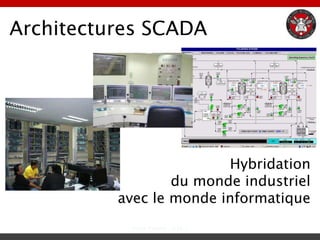

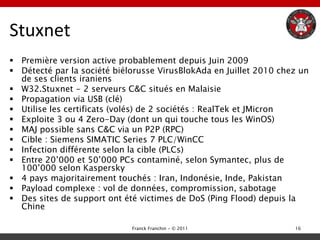

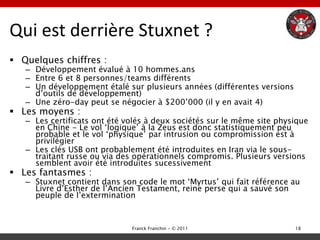

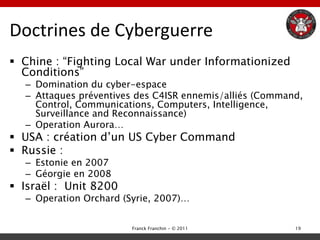

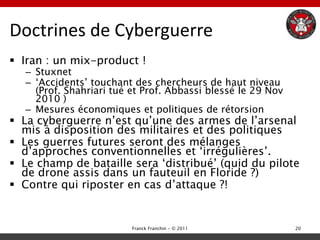

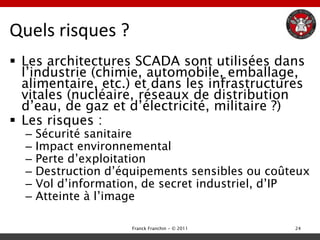

Le document présente les risques et menaces liés aux infrastructures critiques en matière de cybersécurité, en mettant l'accent sur les systèmes SCADA et les vulnérabilités associées. Il aborde des cas concrets comme Stuxnet pour illustrer les implications de la cyberguerre et le cyberterrorisme. Enfin, il propose des stratégies pour améliorer la résilience de ces systèmes face à des attaques potentielles.