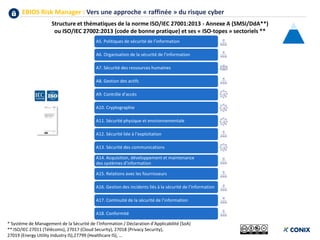

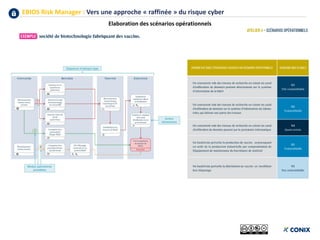

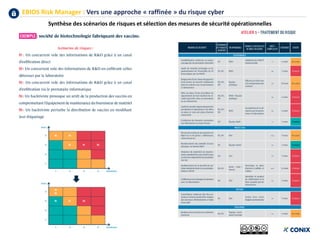

Le document présente la méthode EBIOS Risk Manager comme une avancée clé dans la gestion du risque cyber, répondant à une demande croissante de praticité et de pertinence dans ce domaine. Il souligne l'importance d'une approche collaborative et agile pour l'analyse des risques numériques, tout en intégrant des concepts novateurs et une modélisation visuelle. Enfin, il met en avant l'adhérence de cette méthode aux normes ISO, promouvant une mise en œuvre efficace des mesures de sécurité.

![EBIOS Risk Manager : Vers une approche « raffinée » du risque cyber

Février 2019 p 2

►Avant-propos

La publication de la méthode EBIOS Risk Manager par l’ANSSI constitue une avancée majeure en matière de management du

risque cyber. En effet, cette nouvelle mouture, se voulant plus pertinente et plus agile, reflète à la fois une certaine maturité du

domaine et une réelle attente des praticiens et décideurs, aussi bien en termes de modélisation de l’écosystème et de la

menace que de partage des concepts et de vision.

Pour autant, bien que déléguant le management des risques numériques « usuels » à la conformité [au socle de sécurité],

force est de constater que la maîtrise de ces derniers n’est pas toujours au rendez-vous et que le cadre de référence applicable

reste dans certain cas à préciser selon le contexte et le périmètre d’étude.

A ce titre, une appropriation de la méthode par les praticiens s’avère indispensable, quitte à apporter des clés de lecture

adaptées, certaines étant proposées ici, tandis que certaines initiatives (label produit pour l’outillage, bases de connaissance,

référentiel de formation, …) portées par la communauté d’acteurs du management du risque numérique contribueront à enrichir

la méthode par la pratique.](https://image.slidesharecdn.com/conix-ebiosriskmanager-190211005916/85/Conix-EBIOS-Risk-Manager-2-320.jpg)

![EBIOS Risk Manager : Vers une approche « raffinée » du risque cyber

EBIOS « nouvelle génération » pour franchir un nouveau palier de maturité

https://www.ssi.gouv.fr/administration/management-du-risque/la-methode-ebios-risk-manager/

Aux Assises de la sécurité, lors de son discours inaugural placé sous le signe de « l’anticipation collective »,

Guillaume Poupard, le directeur général de l'ANSSI, a insisté sur la généralisation de l'analyse de risque numérique

au sein des entreprises.

« Les analyses de risques

doivent se faire avec des experts,

mais aussi avec les décideurs et les métiers »

« Cette méthode se veut accessible

et évite les écueils du tout analyser

et tout réinventer »

10 octobre 2018 : l’ANSSI publie EBIOS Risk Manager,

une méthode repensée pour l’analyse agile du risque cyber

« Le fruit d’un travail de deux années conduit par l’ANSSI et le Club EBIOS [avec contribution du CLUSIF] »

@club_ebios

#EBIOSRM

« Miser sur la collaboration

pour rendre la cybersécurité plus attrayante »](https://image.slidesharecdn.com/conix-ebiosriskmanager-190211005916/85/Conix-EBIOS-Risk-Manager-5-320.jpg)

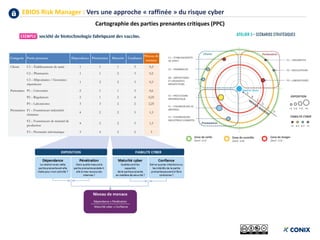

![EBIOS Risk Manager : Vers une approche « raffinée » du risque cyber

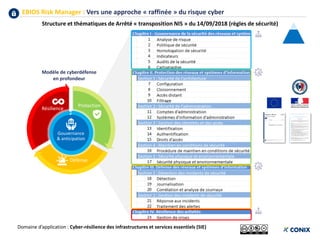

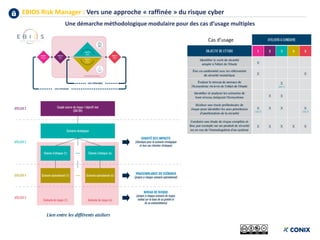

Niveau de cybermenace potentiel > Risque cyber

[capacité, ciblage, sophistication des cyberattaques]

OrdinaireElaboréAvancé

Approche ciblée,

par « scénarios »

Application avec discernement

du cadre légal et réglementaire,

voire normatif

Application ad hoc

des règles élémentaires

et recours aux standards

de bonnes pratiques

Approche à large spectre,

par « conformité »

au « socle de sécurité »

Niveau de cyberprotection requis

[fonction de la sensibilité SSI pondérée par l’exposition cyber]

Risquesaccidentelsetenvironnementaux

Avancé

Appréciation du risque

numérique

Sources de risque

numérique

Traitement du risque

numérique

Analyse fine

du risque cyber

Adhérence normative avec l’ISO 31000:2018

Modèle EBIOS Risk Manager « raffiné » pour une approche graduée

du management du risque numérique

Standards de bonnes pratiques :

Guide ANSSI « Hygiène informatique » (niv. std.)

Guide CNIL « sécurité des données personnelles »

Cadre normatif

(normes / labels / standards) :

ISO/IEC 27001, ISO/IEC 29100,

ISO/IEC 15408, IEC 62443,

PSCo/PASSI/PDIS/PRIS, PCI-DSS, …

Cadre règlementaire

(textes UE / nationaux / extraterritoriaux) :

LPM, NIS, GDPR, LIL, eIDAS, RGS, RGI, PSSI-E,

II901, IGI1300, HDS, SoX, ISAE-3402, …

Veille cybermenace :

cryptomalware / ransomware, cryptomining

botnets, watering hole, fileless malware,

spear phishing, scam, fake apps, …

Guides techniques spécialisés :

ANSSI, CNIL (PIA/AIPD), ENISA, CIS, NIST,

OWASP, CSA, …](https://image.slidesharecdn.com/conix-ebiosriskmanager-190211005916/85/Conix-EBIOS-Risk-Manager-22-320.jpg)

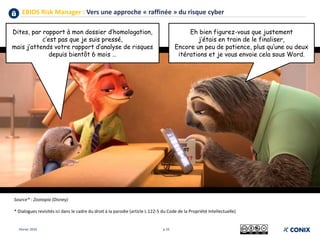

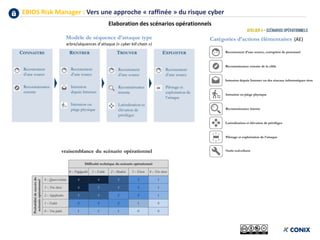

![EBIOS Risk Manager : Vers une approche « raffinée » du risque cyber

Niveau de cybermenace potentiel > Risque cyber

[capacité, ciblage, sophistication des cyberattaques]

OrdinaireElaboréAvancé

Risquesaccidentelsetenvironnementaux

Avancé

Appréciation du risque

numérique

Sources de risque

numérique

Traitement du risque

numérique

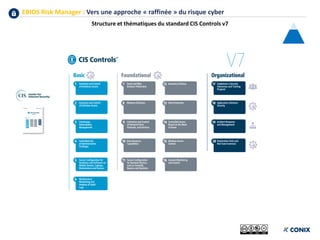

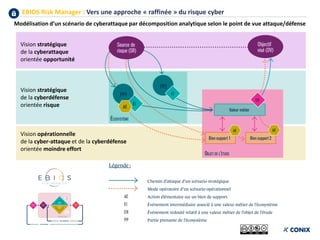

Adhérence normative avec l’ISO 31000:2018

Démarche hybride EBIOS Risk Manager / EBISO 2010 pour une approche différentiée puis consolidée

du management du risque cyber / risques numériques usuels

EBIOS 2010

(en mode simplifié)

Approche à large spectre,

par priorisation des mesures de sécurité

issues du « socle de sécurité »

au regard des « risques usuels »

Approche ciblée,

par modélisation de la cybermenace

via des « chemins d’attaque sophistiqués »

pertinents](https://image.slidesharecdn.com/conix-ebiosriskmanager-190211005916/85/Conix-EBIOS-Risk-Manager-23-320.jpg)