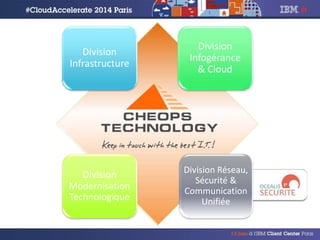

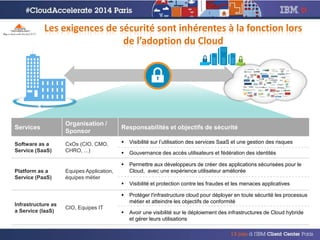

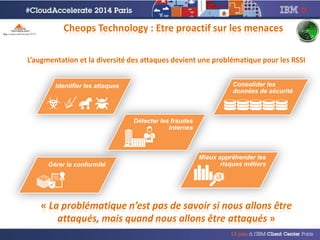

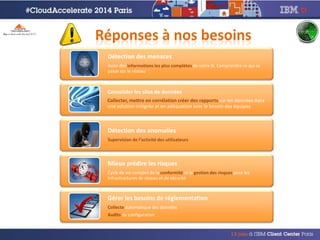

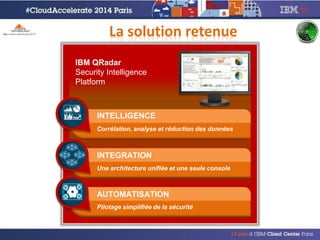

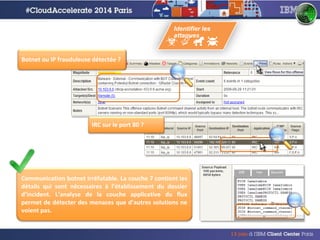

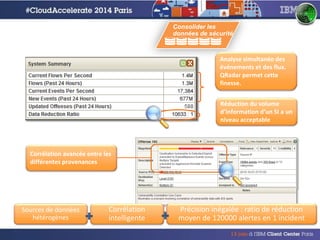

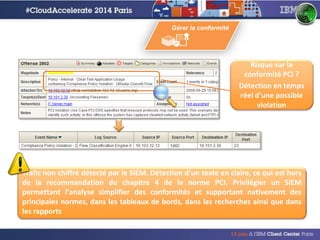

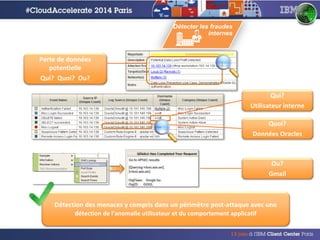

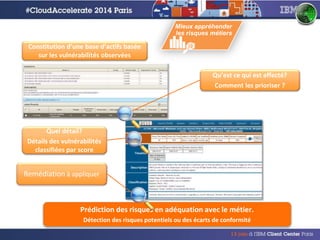

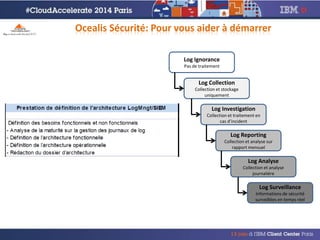

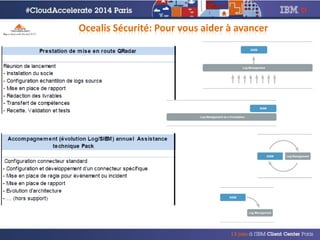

Le document traite de la mise en place de la solution IBM QRadar pour améliorer la sécurité des infrastructures cloud d'Ocealis, en abordant les défis liés aux menaces croissantes et à la réglementation. Il décrit également les objectifs de sécurité concernant le SaaS, PaaS et IaaS, ainsi que l'importance d'une gestion proactive des incidents de sécurité. Enfin, il souligne la nécessité d'une approche intégrée et automatisée pour la surveillance et la conformité des données dans un environnement technologique complexe.

![La sécurité au service de l’innovation [#CloudAccelerate 13/06/2014 @ IBM CC Paris]](https://image.slidesharecdn.com/cloudaccelerateatelier5securityintelligenceocealis-140619033747-phpapp01/85/La-securite-au-service-de-l-innovation-CloudAccelerate-13-06-2014-IBM-CC-Paris-25-320.jpg)