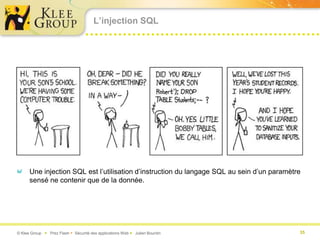

Cette présentation aborde la sécurité des applications web en expliquant le concept de sécurité, les protections indispensables et les attaques typiques, notamment les injections SQL et les attaques XSS. Elle souligne l'importance de la gestion des risques, de la vigilance humaine et de la formalisation des procédures. Enfin, elle propose des mesures concrètes pour se prémunir contre les menaces en matière de sécurité web.

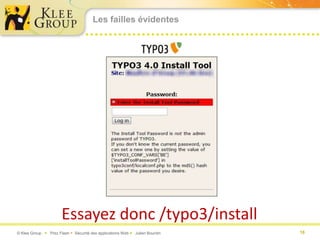

![Se protéger contre le déni de service :

un exemple sur TYPO3

Le cache de TYPO3 est en base de données ! Une URL n’est acceptée que si elle

répond à un certain nombre de critères comme la validité des paramètres soumis.

Sont acceptées par défaut les variables « id » et « type »

Les autres variables ne sont valables que si elles ont été signées par la génération

d’une URL depuis TYPO3. La signature, le cHash, est le résultat d’un MD5 des

données concaténées et d’une clef privée du serveur

http://monsite.com/index.php?id=2&L=3&tx_ttnews[tt_news]=23&cHash=a7024cb7

© Klee Group Prez Flash Sécurité des applications Web Julien Bourdin 32](https://image.slidesharecdn.com/prezflashsecuweb-110927035314-phpapp01/85/Securite-des-applications-Web-32-320.jpg)

![Exemple : la connexion par login et

mot de passe

SELECT * FROM USERS WHERE LOGIN = '$_GET['login']' AND PASSWORD =

'$_GET['password']';

Il lui suffit donc de saisir Monlogin';# pour que la requête devienne :

SELECT * FROM USERS WHERE LOGIN = 'Monlogin';#' AND PASSWORD = '';

La bonne méthode consiste à considérer la saisie comme des caractères non

susceptibles de déclencher des commandes MySQL (voir mysql_real_escape_string)

SELECT * FROM USERS WHERE LOGIN = 'Monlogin'; #' AND PASSWORD = '';

Note : en aucun cas, la requête présentée n’est la bonne façon de

gérer une authentification !

© Klee Group Prez Flash Sécurité des applications Web Julien Bourdin 36](https://image.slidesharecdn.com/prezflashsecuweb-110927035314-phpapp01/85/Securite-des-applications-Web-36-320.jpg)