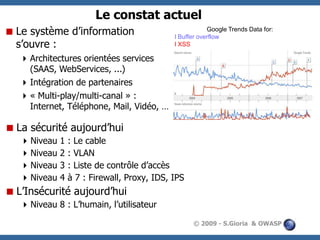

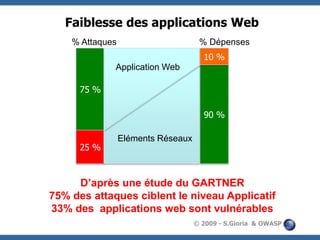

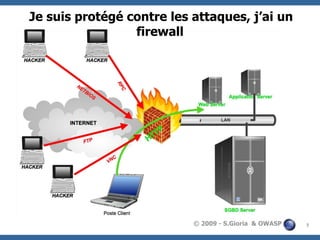

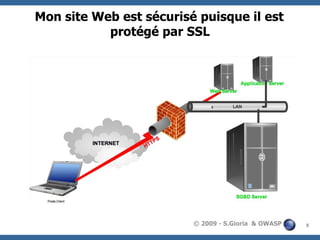

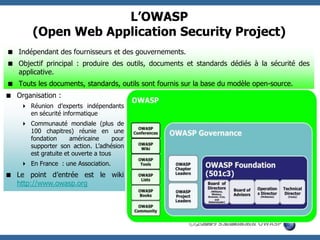

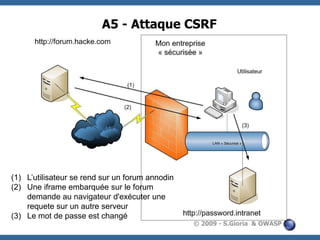

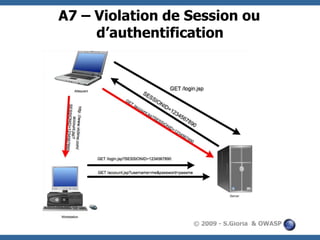

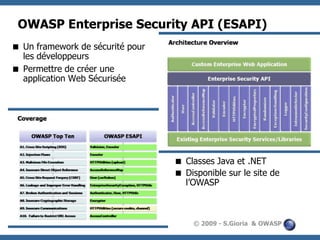

Le document présente la sécurité des applications web, soulignant que 75% des attaques ciblent le niveau applicatif, avec une vulnérabilité élevée dans 33% des applications. Il met en avant le rôle de l'OWASP, qui fournit des outils et des standards pour améliorer la sécurité, ainsi que des exemples de failles courantes et des conseils pour sécuriser les applications. La sécurité nécessite une approche proactive, impliquant des audits et des tests réguliers, tout en reconnaissant que l'humain reste le maillon faible.