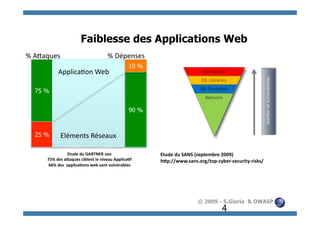

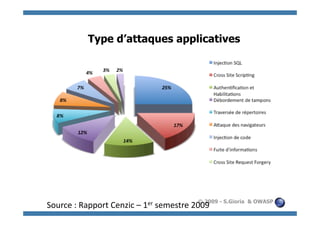

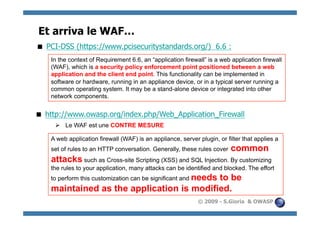

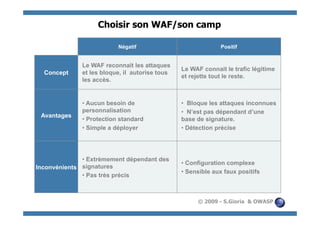

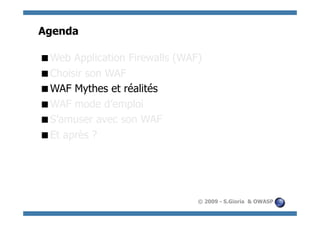

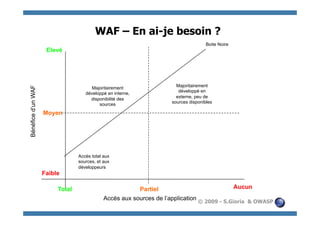

Le document présente une analyse détaillée des pare-feu d'application Web (WAF) et leur rôle dans la protection des applications contre les attaques. Il aborde les mythes et réalités entourant les WAF, ainsi que leur mode de fonctionnement, les critères de sélection et les stratégies de mise en œuvre. Des statistiques sur la vulnérabilité des applications Web et des recommandations pour le choix et l'utilisation des WAF sont également incluses.

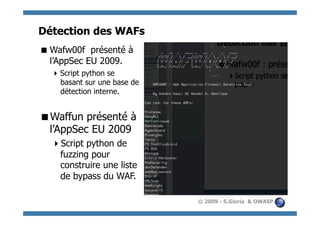

![Détection des WAFs

./msfconsole

[-] ***

[-] ***

# # ###### ##### ## #### ##### # #### # #####

## ## # # # # # # # # # # # #

# ## # ##### # # # #### # # # # # # #

# # # # ###### # ##### # # # # #

# # # # # # # # # # # # # #

# # ###### # # # #### # ###### #### # #

=[ msf v3.3-dev

+ -- --=[ 396 exploits - 239 payloads

+ -- --=[ 20 encoders - 7 nops

=[ 267 aux

msf > use auxiliary/scanner/http/wimps

msf auxiliary(wimps) > set XSSVECTOR /Users/eagle/.msf3/modules/auxiliary/scanner/http/xssvector.txt

XSSVECTOR => /Users/eagle/.msf3/modules/auxiliary/scanner/http/xssvector.txt

msf auxiliary(wimps) > set RPORT 443

RPORT => 443

msf auxiliary(wimps) > set SSL true

SSL => true

msf auxiliary(wimps) > set RHOST www.wafforwimps.org

RHOST => www.wafforwimps.org

msf auxiliary(wimps) > run

[*] Loading Database

[*] Testing

./<script>alert(XSS)</script>

Found some WAF signature

./<body onload=‘’http://www.wafforwinps.org/hack.js’’ >

Found some WAF signature

……….

© 2009 - S.Gioria & OWASP](https://image.slidesharecdn.com/2010-03-10-webapplicationsfirewallsv0-8-100315095144-phpapp01/85/2010-03-10-web-applications-firewalls-v-0-8-30-320.jpg)

![Les Dos Attacks - RegExp

eux type d’attaques :

D

’utilisation de regexp de type : (a+)+

L

’utilisation de regexp construites à la volée :

L

permettant donc d’injecter

oit la regexp de validation :

S

^([a-zA-Z0-9])(([-.]|[_]+)?([a-zA-Z0-9]+))*(@){1}[a-z0-9]+

[.]{1}(([a-z]{2,3})|([a-z]{2,3}[.]{1}[a-z]{2,3}))$

Envoi de la chaine : aaaaaaaaaaaaaaaaaaaaaaaa!

© 2009 - S.Gioria & OWASP](https://image.slidesharecdn.com/2010-03-10-webapplicationsfirewallsv0-8-100315095144-phpapp01/85/2010-03-10-web-applications-firewalls-v-0-8-37-320.jpg)