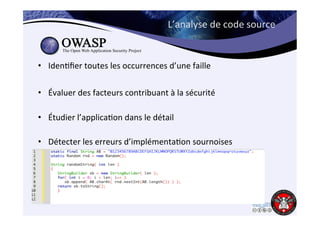

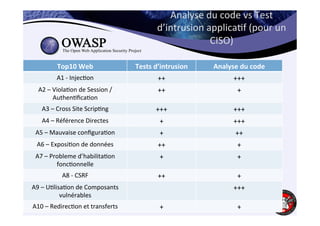

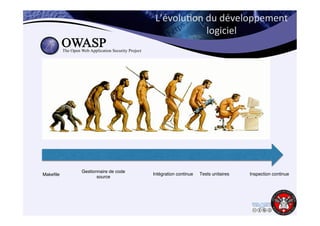

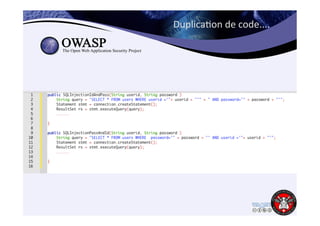

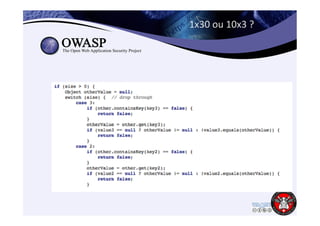

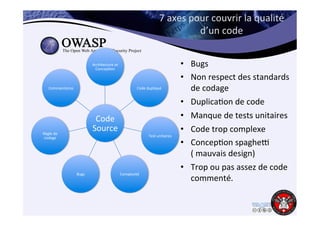

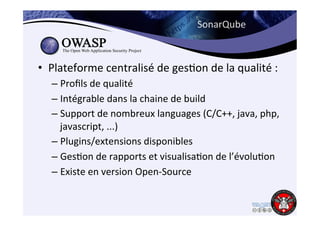

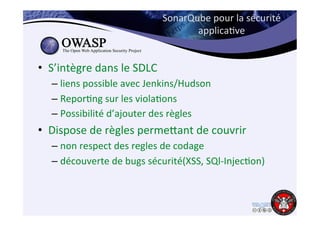

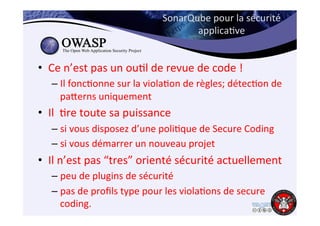

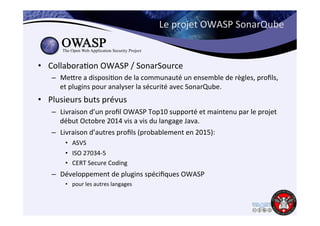

Le document présente l'utilisation de SonarQube pour améliorer la sécurité des applications, en mettant l'accent sur l'analyse de code source et la détection de vulnérabilités. Il décrit les mécanismes d'intégration de SonarQube dans le cycle de développement logiciel et présente le projet OWASP dédié à optimiser l'analyse de sécurité avec SonarQube. L'auteur souligne que SonarQube fonctionne mieux avec une politique de codage sécurisé établie et qu'il nécessite encore le développement de plugins et de profils spécifiques pour une meilleure couverture de la sécurité.