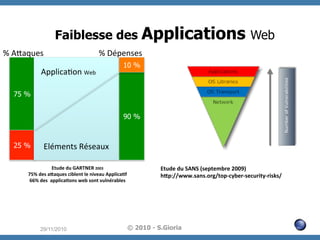

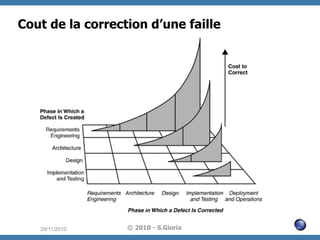

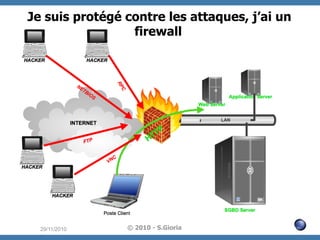

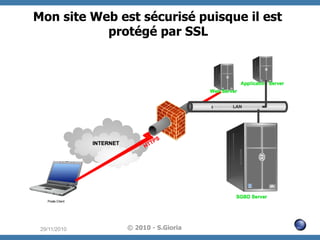

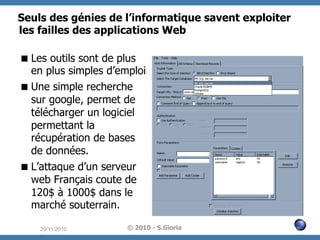

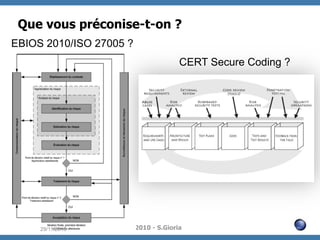

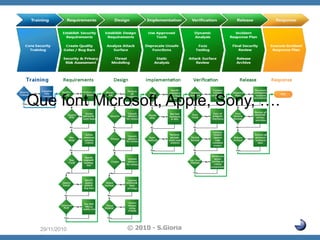

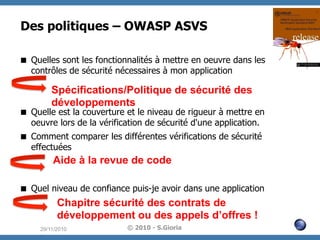

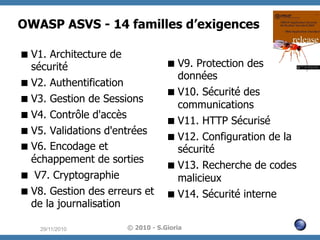

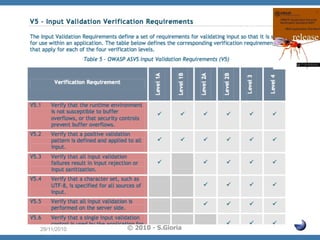

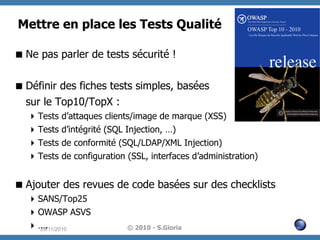

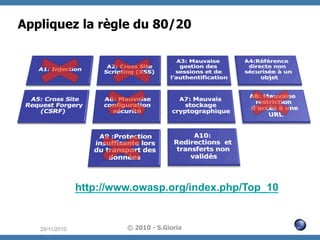

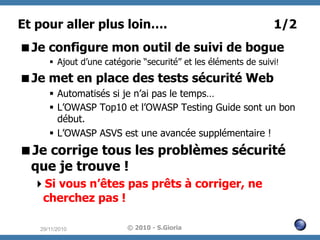

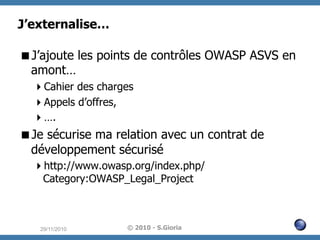

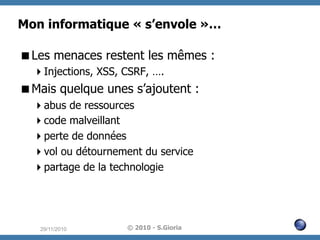

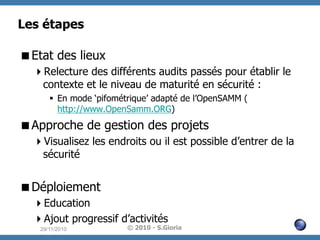

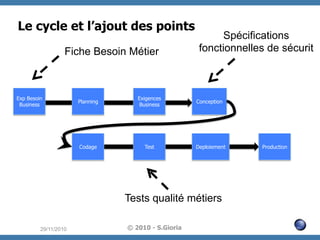

Le document présente une conférence sur la sécurité du développement web animée par Sébastien Gioria, expert en sécurité. Il souligne les menaces courantes, les vulnérabilités des applications web, et propose des méthodes pour intégrer la sécurité dès le début du cycle de développement. Des recommandations incluent l'utilisation de checklists de sécurité et des tests réguliers pour améliorer la sécurité des applications.