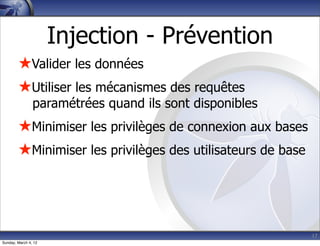

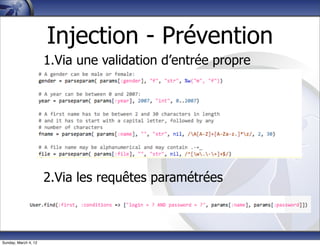

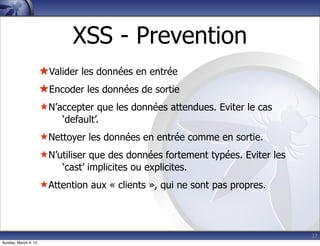

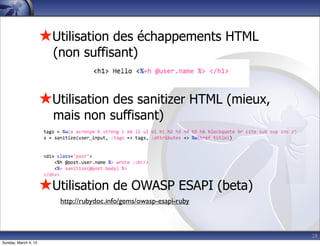

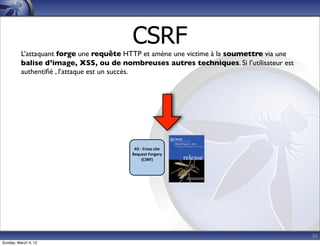

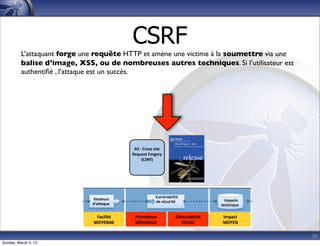

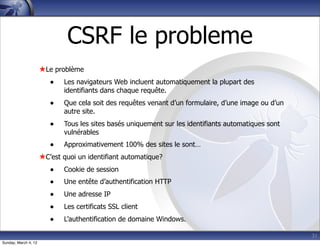

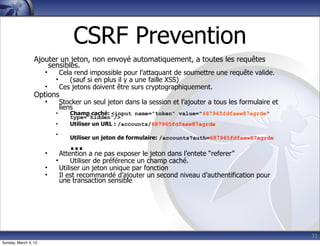

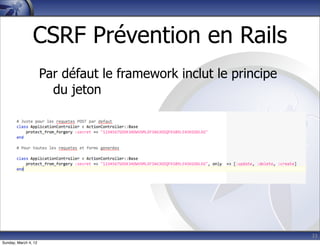

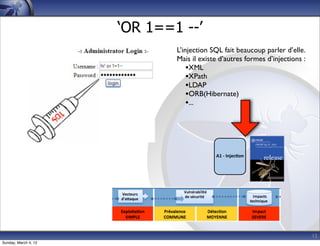

Le document présente des problèmes de sécurité associés à Ruby on Rails, notamment des vulnérabilités comme l'injection SQL, le Cross-Site Scripting (XSS) et des lacunes dans la gestion des sessions. Il souligne l'importance de la validation des données, de l'utilisation de requêtes paramétrées et de pratiques de sécurité adéquates pour atténuer ces risques. L'auteur, Sébastien Gioria, partage également son expertise et son expérience dans la sécurité des systèmes d'information.

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-27-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-28-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

http://www.example.com/Project.rb?name=me

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-29-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

http://www.example.com/Project.rb?name=me

SELECT * FROM Project WHERE name= ‘me’

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-30-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

http://www.example.com/Project.rb?name=me

SELECT * FROM Project WHERE name= ‘me’

Imaginons un accès différent :

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-31-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

http://www.example.com/Project.rb?name=me

SELECT * FROM Project WHERE name= ‘me’

Imaginons un accès différent :

http://www.example.com/Project.rb?name=me ‘ or ‘1’=’1

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-32-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

http://www.example.com/Project.rb?name=me

SELECT * FROM Project WHERE name= ‘me’

Imaginons un accès différent :

http://www.example.com/Project.rb?name=me ‘ or ‘1’=’1

SELECT * FROM Project WHERE name = ‘me’ or ‘1’=’1’

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-33-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

http://www.example.com/Project.rb?name=me

SELECT * FROM Project WHERE name= ‘me’

Imaginons un accès différent :

http://www.example.com/Project.rb?name=me ‘ or ‘1’=’1

SELECT * FROM Project WHERE name = ‘me’ or ‘1’=’1’

Voir un accès très différent :

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-34-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

http://www.example.com/Project.rb?name=me

SELECT * FROM Project WHERE name= ‘me’

Imaginons un accès différent :

http://www.example.com/Project.rb?name=me ‘ or ‘1’=’1

SELECT * FROM Project WHERE name = ‘me’ or ‘1’=’1’

Voir un accès très différent :

http://www.example.com/Project.rb?name=me'; DELETE FROM

PROJECTS; SELECT * from projects where '1'='1

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-35-320.jpg)

![Injec-on

de

données

-‐

Exemple

de

code

vulnérable

SQL

Soit le code Suivant

Project.find(:all, :conditions => "name = '#{params[:name]}'")

Imaginons un accès normal :

http://www.example.com/Project.rb?name=me

SELECT * FROM Project WHERE name= ‘me’

Imaginons un accès différent :

http://www.example.com/Project.rb?name=me ‘ or ‘1’=’1

SELECT * FROM Project WHERE name = ‘me’ or ‘1’=’1’

Voir un accès très différent :

http://www.example.com/Project.rb?name=me'; DELETE FROM

PROJECTS; SELECT * from projects where '1'='1

SELECT * FROM projects WHERE name = ''; DELETE FROM

PROJECTS; SELECT * from projects where '1'='1'

16

Sunday, March 4, 12](https://image.slidesharecdn.com/2012-03-01-rorsecurityv01-120304155554-phpapp02/85/2012-03-01-ror-security-v01-36-320.jpg)