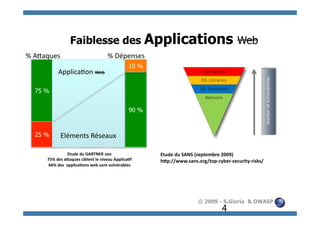

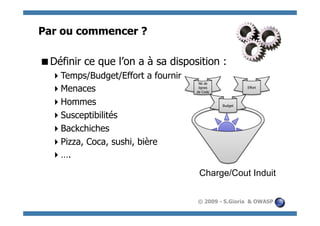

Le document présente le cycle de vie du développement sécurisé en se concentrant sur l'importance de l'éducation et de la responsabilisation des acteurs dans le processus de sécurité. Il aborde également les faiblesses des applications web et les outils existants pour améliorer la sécurité, en proposant des approches simples et concrètes. Enfin, il souligne l'importance de définir des exigences de sécurité dès le début des projets pour réduire les coûts de correction des vulnérabilités.