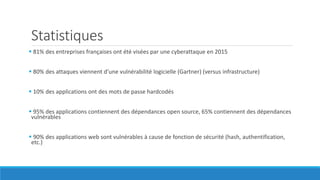

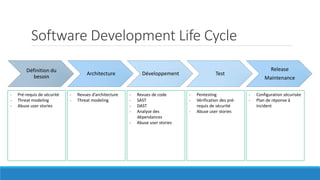

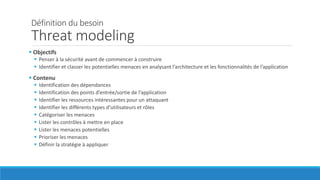

Le document présente des statistiques et des pratiques essentielles sur le cycle de développement sécurisé des logiciels (SSDL), soulignant que 81 % des entreprises françaises ont été ciblées par des cyberattaques en 2015, dont 80 % résultent de vulnérabilités logicielles. Il aborde des méthodes pour intégrer la sécurité tout au long du processus de développement, telles que le threat modeling, les revues de code et l'analyse des dépendances. Enfin, le document recommande des ressources comme les guides OWASP pour améliorer la sécurité des applications.