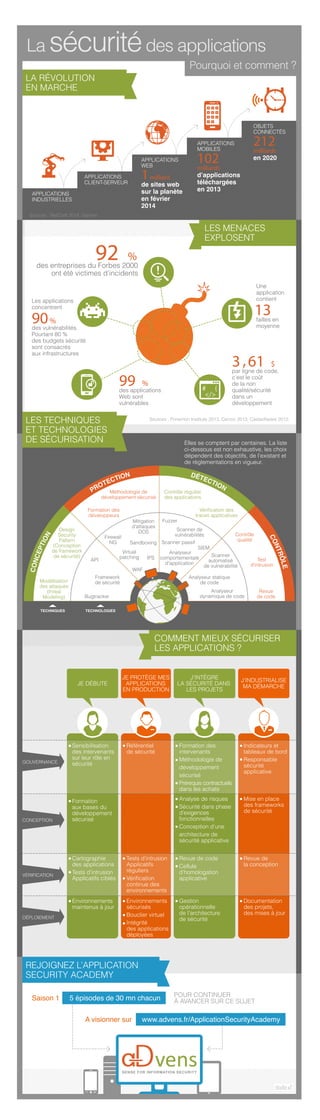

Les applications d'entreprise sont particulièrement vulnérables, représentant 90 % des failles en sécurité, tandis que la majorité des budgets de sécurité sont consacrés aux infrastructures. Pour améliorer la sécurisation des applications, il est essentiel d'intégrer des méthodologies de développement sécurisé, des tests d'intrusion réguliers et de former les développeurs. Un contrôle adéquat des applications et l'utilisation de techniques avancées sont cruciaux pour faire face à la montée des menaces.