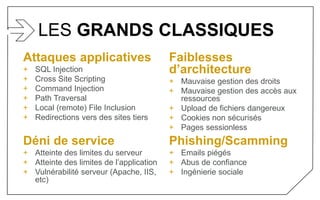

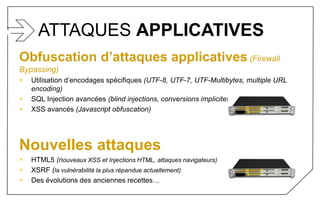

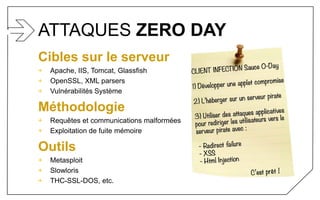

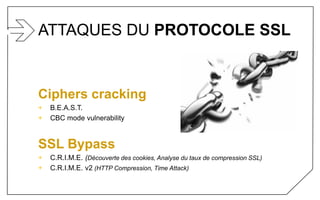

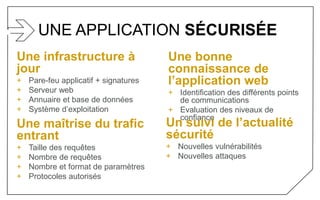

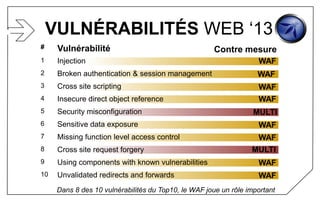

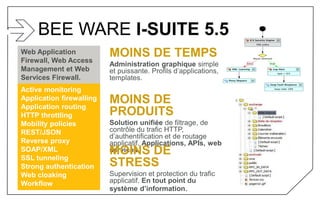

Le document traite des menaces applicatives courantes, y compris les attaques par injection SQL, le phishing, et les vulnérabilités liées aux architectures. Il souligne l'importance des contre-mesures telles que les pare-feux applicatifs, la mise à jour régulière des systèmes, et la sensibilisation des utilisateurs pour se défendre contre des attaques de plus en plus sophistiquées. Enfin, il insiste sur le besoin d'une infrastructure sécurisée et d'une surveillance constante pour protéger les applications et services web.