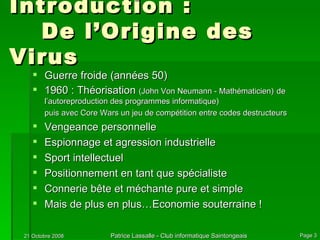

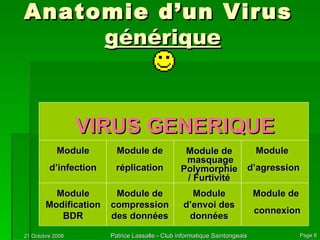

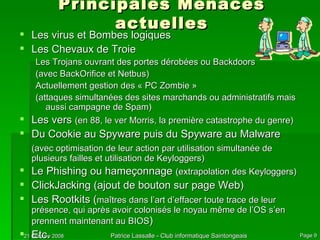

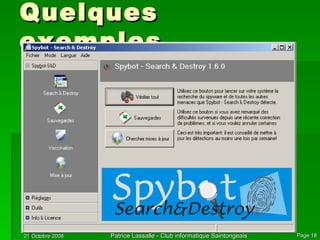

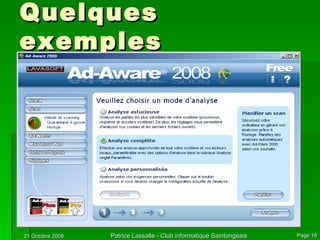

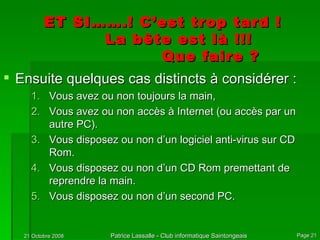

Le document traite des virus informatiques, de leur historique, de leur définition, et des menaces qu'ils représentent aujourd'hui, notamment à travers différentes techniques d'attaque comme le phishing et les chevaux de Troie. Il souligne l'évolution des menaces vers le crime organisé et les principales défenses à mettre en place, telles que l'utilisation d'antivirus et la prudence des utilisateurs. En conclusion, il appelle à une vigilance constante et à des pratiques de sauvegarde appropriées pour se protéger contre ces infections.