Intégrer la présentation

Téléchargé 66 fois

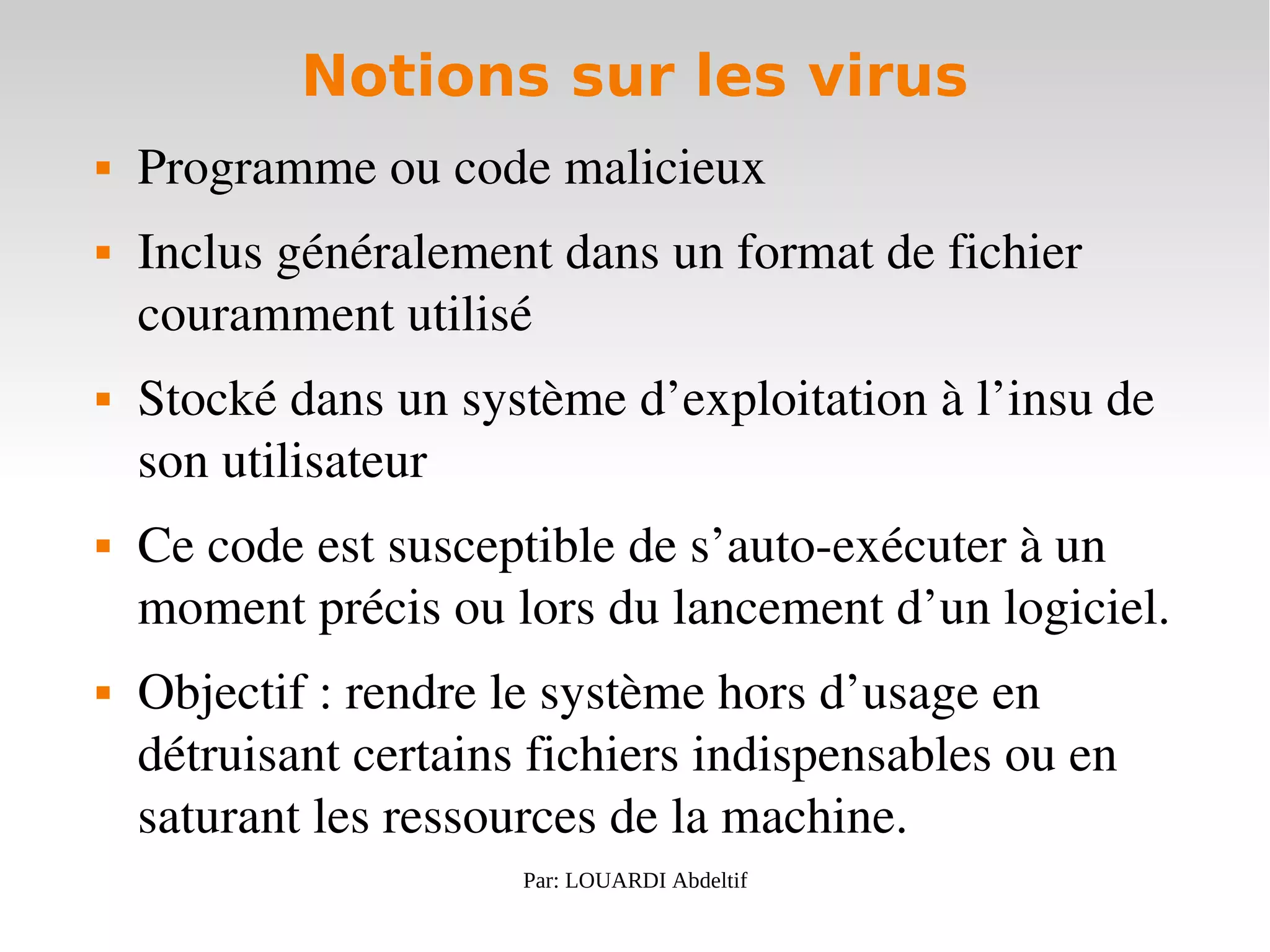

Le document aborde divers types de virus informatiques et de logiciels malveillants, y compris les vers, chevaux de Troie, espiogiciels, keyloggers, et techniques de spoofing. Il décrit également les méthodes de protection comme les pare-feux et les antivirus pour contrer ces menaces. Ces virus peuvent nuire au système, voler des informations, ou compromettre la sécurité des utilisateurs.