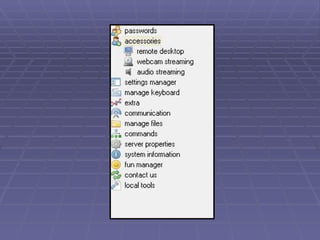

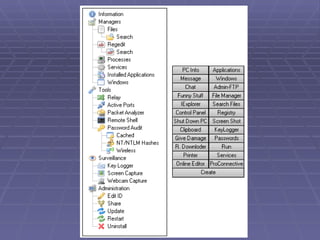

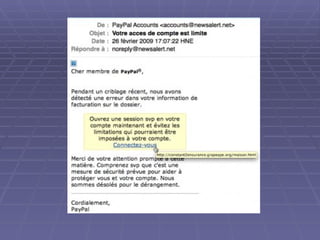

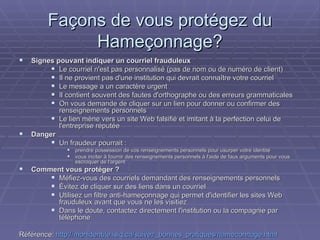

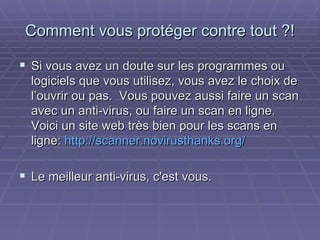

Le document aborde les dangers des logiciels malveillants et des virus, définissant leurs types tels que les keyloggers, stealers, trojans et r.a.t., et propose des méthodes de protection comme l'utilisation d'anti-virus. Il met également en lumière l'hameçonnage, une technique d'escroquerie en ligne visant à obtenir des informations personnelles. Enfin, le texte empêche des conseils sur la vigilance et l'utilisation d'outils de scan pour prévenir les infections informatiques.