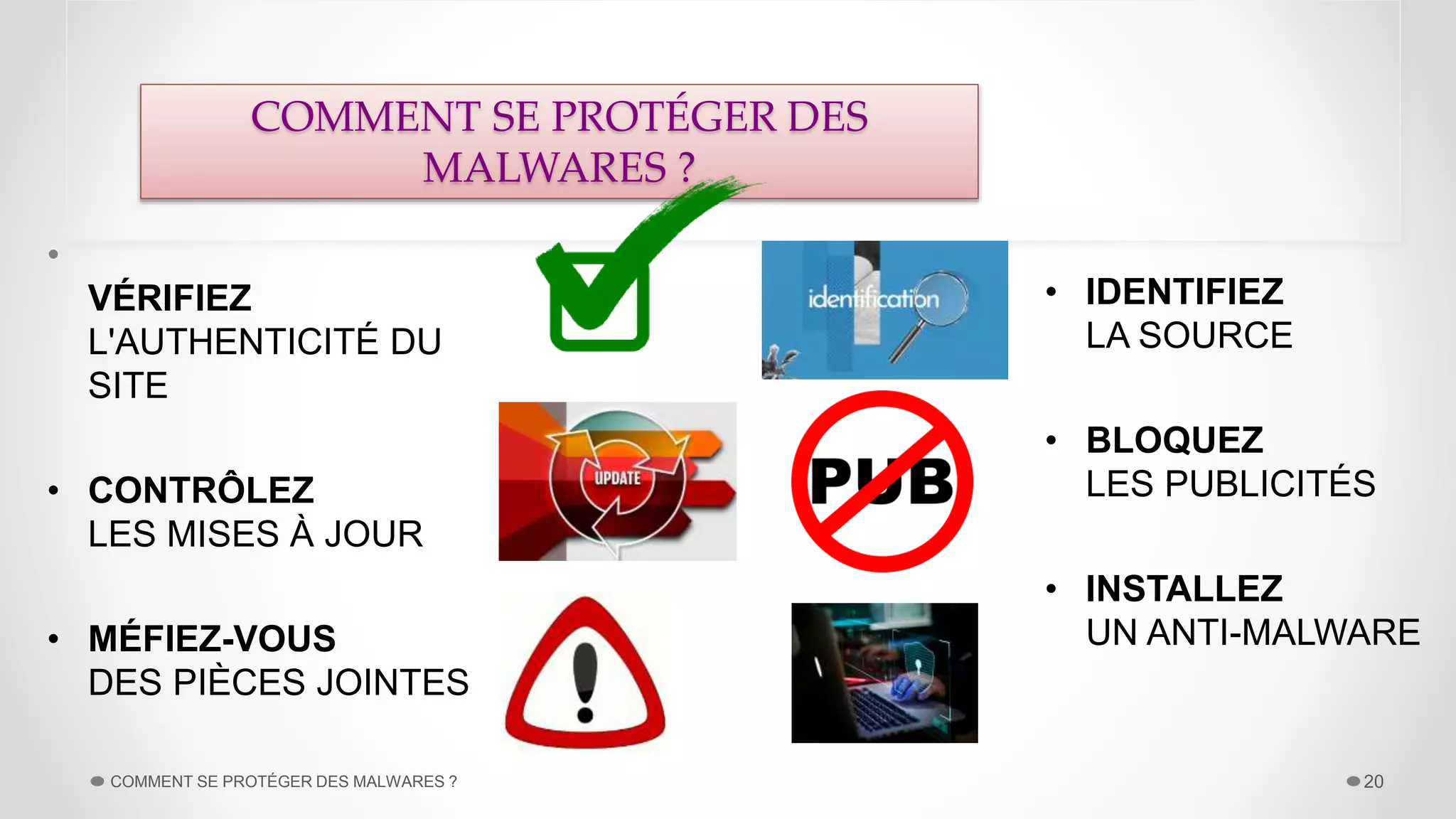

Le document décrit les malwares, leur définition, les différents types et leurs méthodes de propagation, ainsi que les dernières tendances et révolutions dans ce domaine. Il présente également des conseils pour se protéger contre les malwares et comment réagir en cas d'infection. Les statistiques montrent une augmentation alarmante des attaques par malware, en particulier les attaques sans fichier et ciblant les objets connectés.