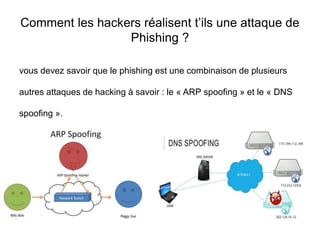

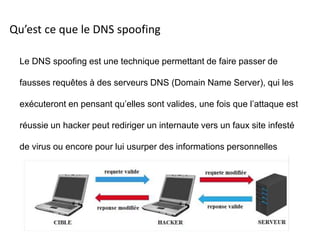

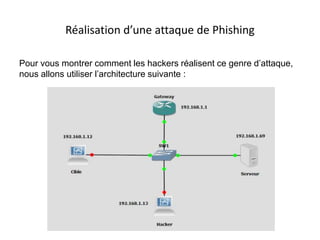

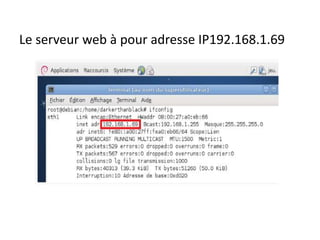

Le document explique différentes attaques informatiques telles que le déni de service, l'attaque par réflexion, et l'hameçonnage ou phishing. Il décrit les techniques utilisées par les hackers pour réaliser ces attaques, y compris l'arp spoofing et le dns spoofing, ainsi que l'impact potentiel sur les systèmes ciblés. De plus, il aborde les virus batch, leur fonctionnement et leurs capacités d'infection.