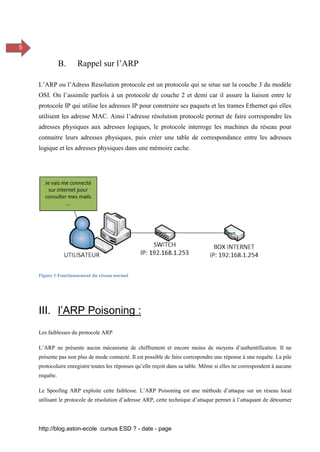

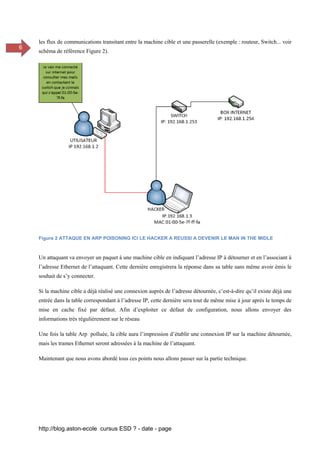

Le document traite de l'arp poisoning, une technique d'attaque exploitant les faiblesses du protocole ARP pour détourner les communications entre machines sur un réseau local. Il souligne l'augmentation alarmante des cyber-attaques et propose des stratégies de prévention, incluant la sécurité passive et active. La conclusion rappelle la nécessité pour les services informatiques de sécuriser leurs réseaux face à ces menaces croissantes.