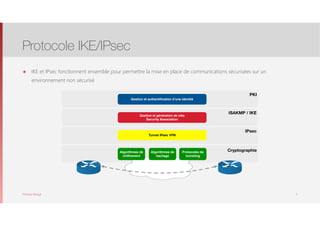

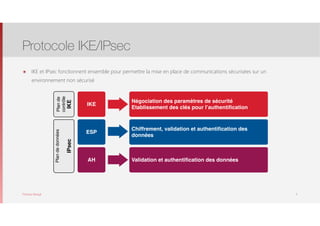

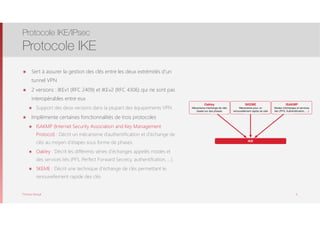

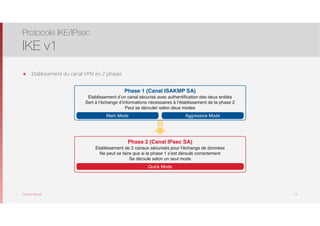

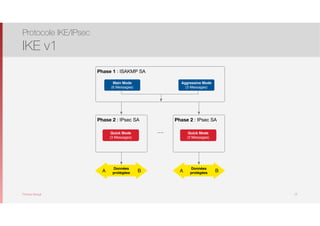

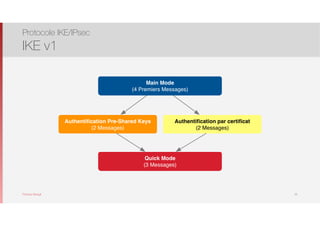

Le document explique le fonctionnement des protocoles IKE et IPSec, qui assurent la mise en place de communications sécurisées dans des environnements non sécurisés. Il décrit les phases d'établissement des tunnels VPN et les mécanismes d'authentification, de négociation et de gestion des clés entre entités. Les protocoles incluent également des mesures contre divers types d'attaques et assurent la confidentialité, l'intégrité et l'authentification des données échangées.

![Thomas Moegli

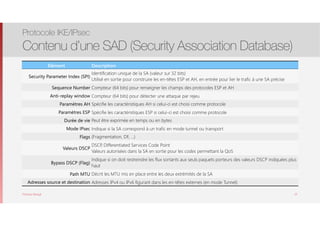

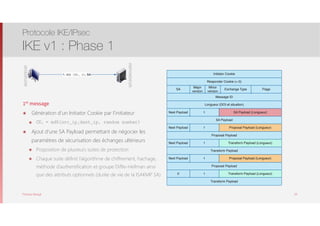

Protocole IKE/IPsec

IKE v1 : Phase 2

35

1. HDR (CKi, 0), HASH1, SA, Noncei, [KE], [IDi, IDr]

Identités vérifiées, IPsec SA créées

2. HDR (CKi, CKr), HASH2, SA, [KE], [IDi, IDr]

3. HDR (CKi, CKr), HASH3

REPONDEUR

INITIATEUR

Négociation des IPsec SA

(3 Premiers Messages)

Quick Mode](https://image.slidesharecdn.com/protocolesikeipsec-160404092403/85/Protocole-IKE-IPsec-35-320.jpg)

![Thomas Moegli

1. HDR (CKi, 0), HASH1, SA, Noncei, [KE], [IDi, IDr]

REPONDEUR

INITIATEUR

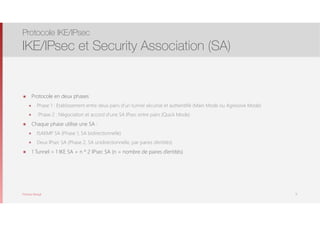

1er message

๏ Envoi du matériel d’authentification et son identifiant

๏ Proposition de plusieurs suites de protection

Protocole IKE/IPsec

IKE v1 : Phase 2

38

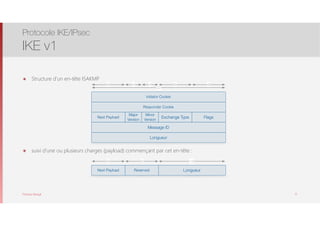

Initiator Cookie

Responder Cookie

KE

Major

version

Minor

version

Exchange Type Flags

Message ID

Longueur

…](https://image.slidesharecdn.com/protocolesikeipsec-160404092403/85/Protocole-IKE-IPsec-38-320.jpg)

![Thomas Moegli

SA 0 Hash Payload (Longueur)

SKEYID_e

Hash Payload

Next Payload 0

SA Payload (inclut DOI et situation)

Proposal Payload (Longueur)

SA Payload (Longueur)

Next Payload 0

Proposal Payload

Next Payload 0

Transform Payload

Transform Payload (Longueur)

Proposal Payload (Longueur)Next Payload 0

Proposal Payload

Next Payload 0

Transform Payload

Transform Payload (Longueur)

Next Payload 0 Keyload Payload (Longueur)

KE Payload

Next Payload 0

Nonce Payload (Noncei)

Nonce Payload (Longueur)

Next Payload 0 Identity Payload (Longueur)

ID Type

Identity Payload (IDs)

DOI Specific ID Data

Next Payload 0 Identity Payload (Longueur)

ID Type

Identity Payload (IDd)

DOI Specific ID Data

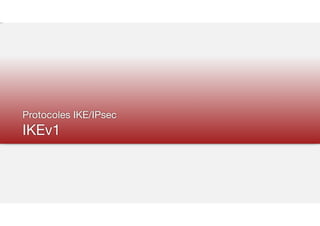

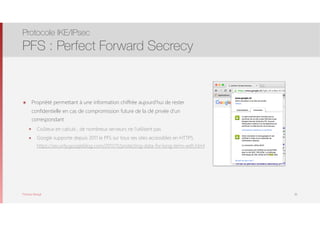

Proposal :

ESP ou AH, SHA ou MD5,

DH 1 ou 2, SPI

(2 propositions dans cet exemple)

Transform :

Tunnel ou Transport

IPsec Timeout

KE Payload = Xa

’

IDs = Source Proxy

IDd = Destination Proxy

1. HDR (CKi, 0), HASH1, SA, Noncei, [KE], [IDi, IDr]

REPONDEUR

INITIATEUR

1er message

๏ Envoi du matériel d’authentification et son identifiant

๏ Proposition de plusieurs suites de protection

Protocole IKE/IPsec

IKE v1 : Phase 2

39](https://image.slidesharecdn.com/protocolesikeipsec-160404092403/85/Protocole-IKE-IPsec-39-320.jpg)

![Thomas Moegli

2. HDR (CKi, CKr), HASH2, SA, [KE], [IDi, IDr]

REPONDEUR

INITIATEUR

Initiator Cookie

Responder Cookie

KE

Major

version

Minor

version

Exchange Type Flags

Message ID

Longueur

…

2ème message

๏ Envoi du matériel d’authentification et son identifiant

๏ Sélection d’une suite parmi celle proposées

Protocole IKE/IPsec

IKE v1 : Phase 2

40](https://image.slidesharecdn.com/protocolesikeipsec-160404092403/85/Protocole-IKE-IPsec-40-320.jpg)

![Thomas Moegli

2. HDR (CKi, CKr), HASH2, SA, [KE], [IDi, IDr]

REPONDEUR

INITIATEUR

2ème message

๏ Envoi du matériel d’authentification et son identifiant

๏ Sélection d’une suite parmi celle proposées

Protocole IKE/IPsec

IKE v1 : Phase 2

41

SA 0 Hash Payload (Longueur)

SKEYID_e

Hash Payload

Next Payload 0

SA Payload (inclut DOI et situation)

Proposal Payload (Longueur)

SA Payload (Longueur)

Next Payload 0

Proposal Payload

Next Payload 0

Transform Payload

Transform Payload (Longueur)

Next Payload 0 Keyload Payload (Longueur)

KE Payload

Next Payload 0

Nonce Payload (Noncer)

Nonce Payload (Longueur)

Next Payload 0 Identity Payload (Longueur)

ID Type

Identity Payload (IDs)

DOI Specific ID Data

Next Payload 0 Identity Payload (Longueur)

ID Type

Identity Payload (IDd)

DOI Specific ID Data

Proposal :

Responder SPI

KE Payload = Xb

’](https://image.slidesharecdn.com/protocolesikeipsec-160404092403/85/Protocole-IKE-IPsec-41-320.jpg)

![Thomas Moegli

Merci de votre attention !

thomas.moegli@icloud.com

Références

๏ Advanced Networks, Cours HEIG-VD (F. Bruchez)

๏ Les VPN : Fonctionnement, mise en oeuvre et maintenance des Réseaux Privés Virtuels, ENI Editions (J-P. Archier)

๏ Réseaux Privés Virtuels - VPN, Frameip [http://www.frameip.com/vpn/] (X. Lasserre, T. Klein, _SebF)

83](https://image.slidesharecdn.com/protocolesikeipsec-160404092403/85/Protocole-IKE-IPsec-83-320.jpg)