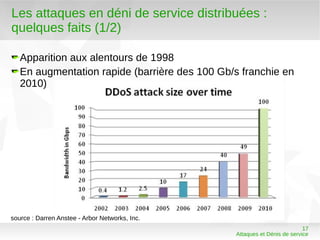

Le document aborde les vulnérabilités des systèmes d'information, en mettant l'accent sur les attaques par déni de service (DoS) et distributeurs (DDoS) aux conséquences variées. À travers une typologie des attaquants et des techniques, il met en évidence l'évolution de ces menaces et propose des recommandations pour la prévention et la sécurité. L'importance croissante des protections contre ces attaques est soulignée, notamment face à leur automatisation et à la complexité des systèmes modernes.

![Les « buffer overflows » (débordements de tampon)

Pile (stack)

void fonction(int a, int b)

{

int c;

Paramètre b char s[80];

Paramètre a int d;

Adresse retour

Sauvegarde pointeur de frame printf(“Entrez un texte:”);

Variable locale c scanf(“%s”, s);

s[79]

printf(“Vous avez entré: %s”, s);

…

Variable locale s (chaîne) …

}

s[0]

Variable locale d

10

Attaques et Dénis de service](https://image.slidesharecdn.com/occscubtreguier-120221092138-phpapp01/85/Attaques-DDoS-par-Bruno-Treguier-10-320.jpg)

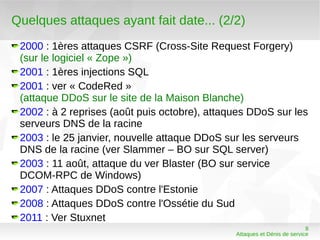

![Que peut-on faire ? (2/3)

Un déni de service distribué est très difficile à stopper :

Excellente résilience

Plusieurs niveaux rendant difficile la recherche des

responsables

Un conseil de l'ANSSI (qui cite Thomas Longstaff, de

l'Université Carnegie Mellon) :

« En réalité, la prévention doit plus porter sur le renforcement

du niveau de sécurité des machines connectées au réseau

[pour éviter qu'une machine puisse être compromise] que sur

la protection des machines cibles ».

Extrait du bulletin CERTA-2000-INF-001 du 21 février 2000

25

Attaques et Dénis de service](https://image.slidesharecdn.com/occscubtreguier-120221092138-phpapp01/85/Attaques-DDoS-par-Bruno-Treguier-25-320.jpg)