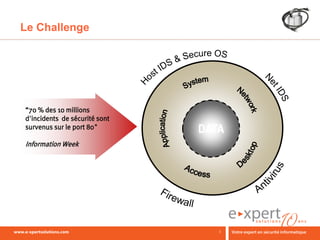

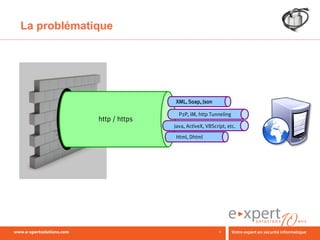

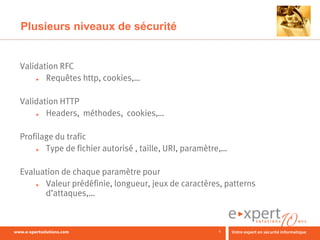

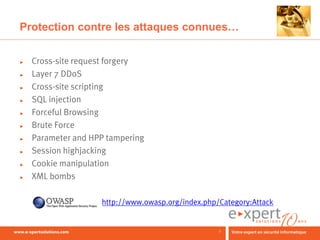

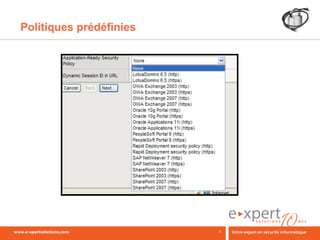

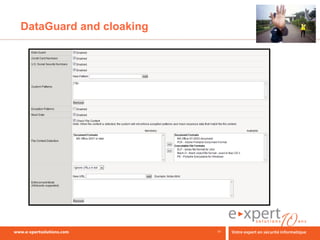

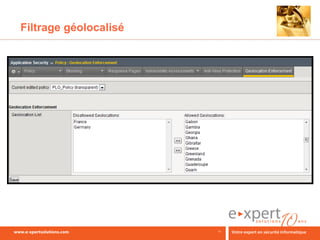

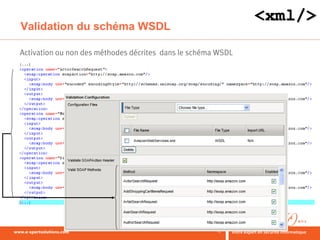

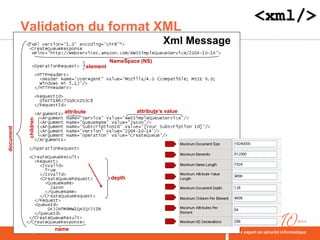

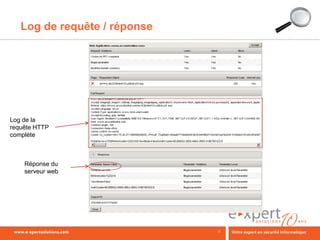

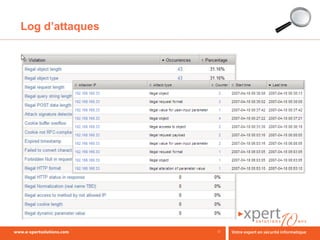

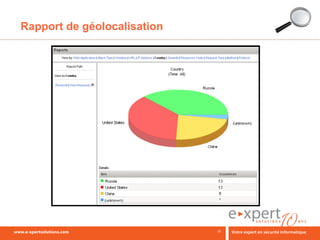

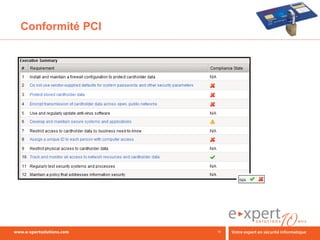

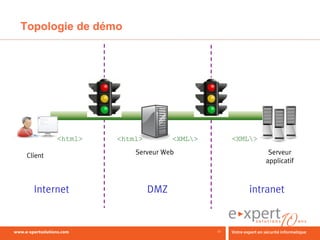

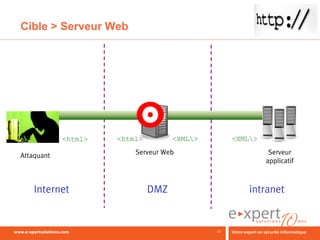

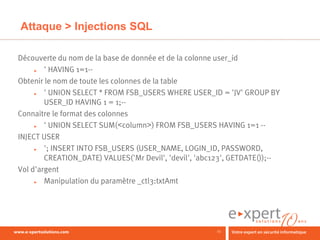

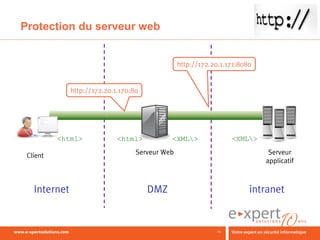

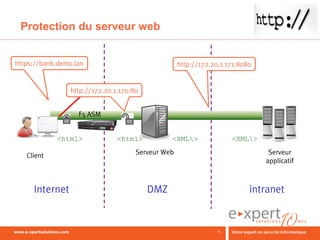

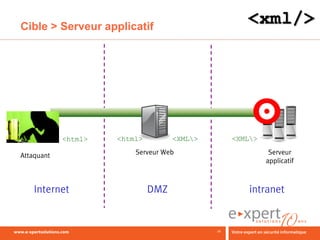

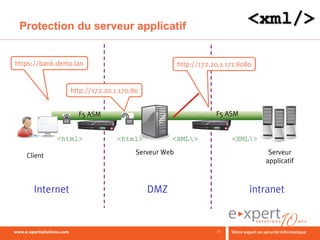

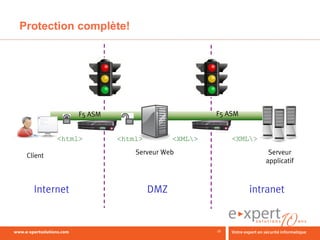

Le séminaire présenté par Philippe Logean aborde l'importance de la sécurité des applications web, mettant en lumière les menaces actuelles et les solutions proposées par F5 Big-IP ASM. Il détaille les méthodes de protection disponibles contre diverses attaques comme le SQL injection et le cross-site scripting, ainsi que des politiques de sécurité automatisées. Des techniques avancées telles que le filtrage basé sur la géolocalisation et la validation XML sont également discutées pour garantir la conformité et la sûreté des systèmes d'information.