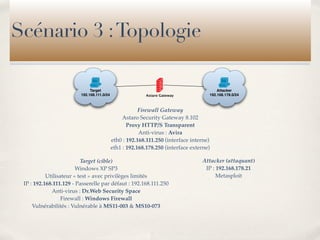

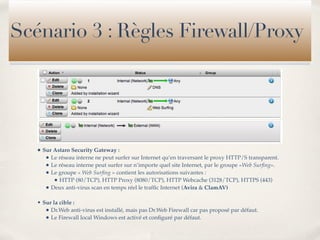

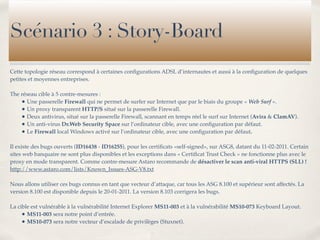

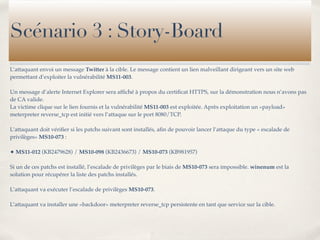

Le document présente un scénario d'attaque utilisant Metasploit sur un réseau comprenant un attaquant, une cible, et plusieurs contre-mesures de sécurité. Il explore l'exploitation de vulnérabilités spécifiques dans Internet Explorer et la gestion de privilèges sur une machine Windows. Les leçons tirées soulignent l'importance de la mise à jour régulière des systèmes et des applications, ainsi que la prudence face aux liens suspects.