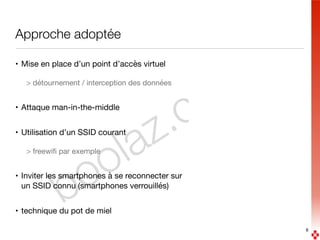

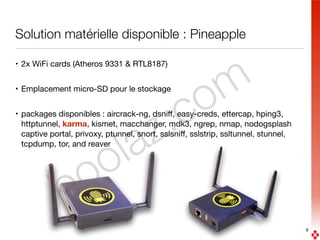

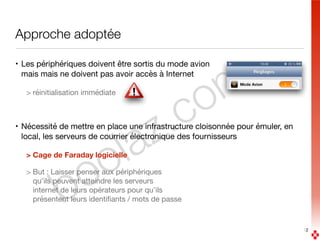

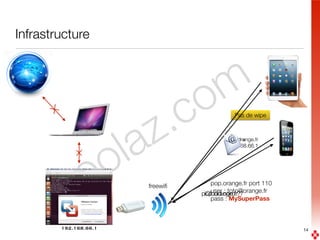

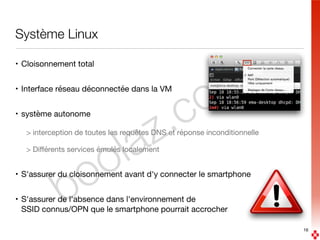

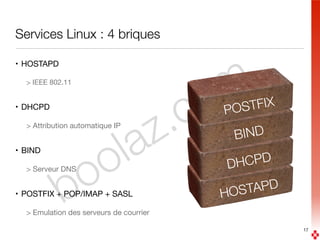

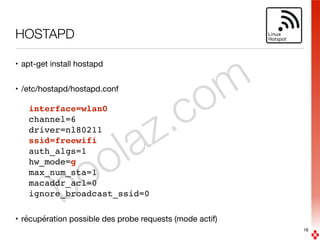

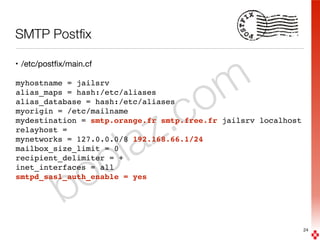

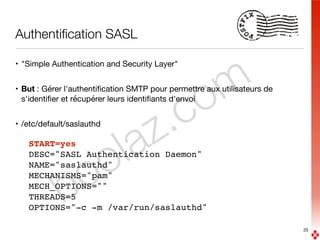

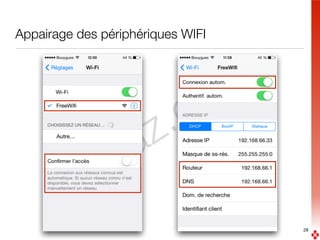

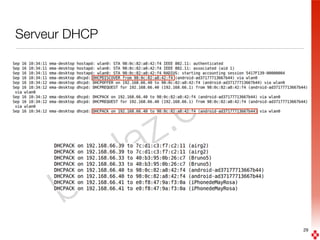

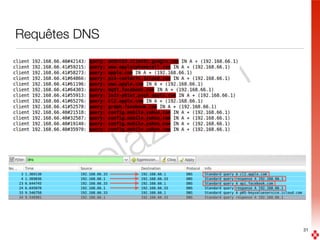

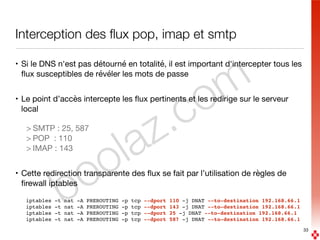

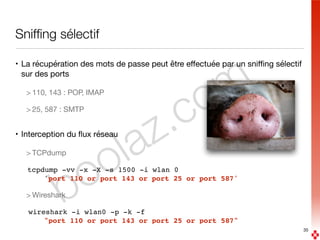

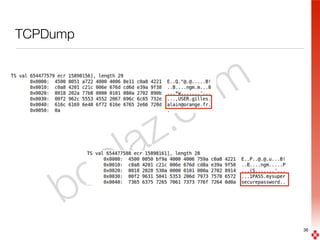

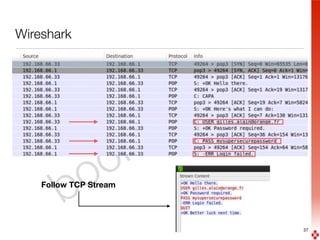

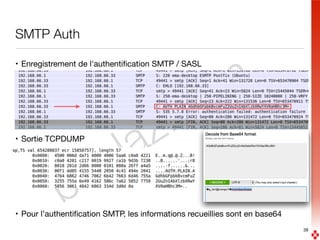

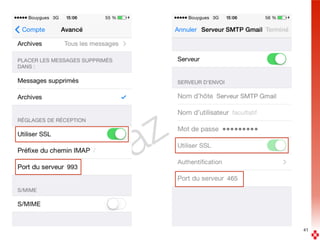

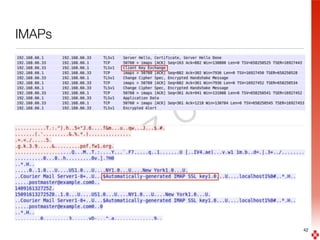

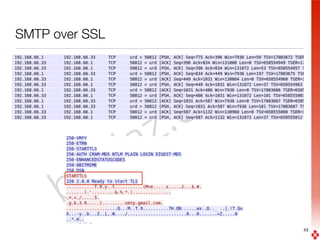

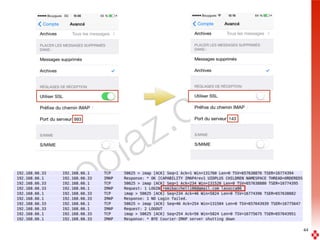

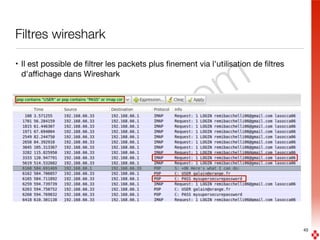

Le document traite de l'extraction de mots de passe depuis des smartphones via une attaque de type man-in-the-middle, dans le cadre d'une enquête judiciaire. Il décrit les défis techniques rencontrés et présente une approche utilisant un point d'accès virtuel pour intercepter les données, ainsi que les outils et configurations nécessaires pour réaliser cette attaque. Plusieurs techniques d'interception des flux et de contournement des cryptages SSL sont également abordées pour accéder aux identifiants des utilisateurs.