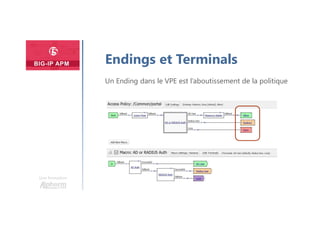

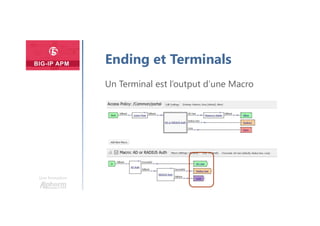

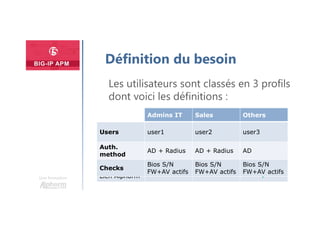

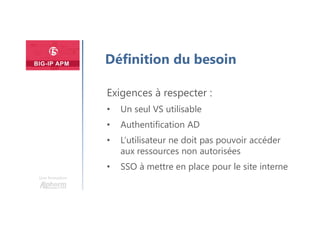

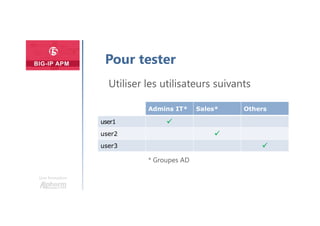

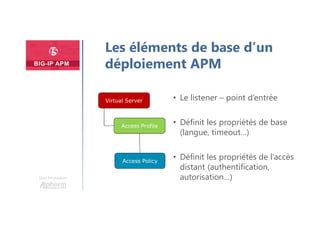

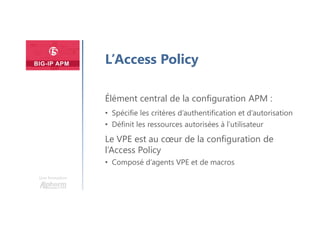

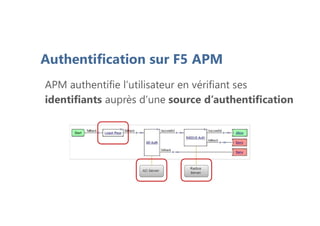

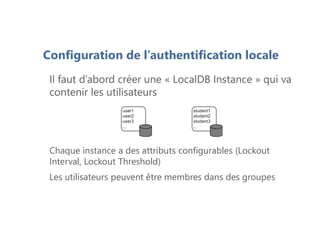

La formation F5 BIG-IP Access Policy Manager aborde les concepts clés de la gestion des accès, incluant l'authentification, l'autorisation et la publication d'applications. Elle couvre des sujets tels que la configuration des profils d'accès, l'utilisation de l'éditeur de politiques visuelles et l'intégration avec Active Directory ou RADIUS. Destinée aux administrateurs réseau et aux ingénieurs, cette formation vise à renforcer les compétences techniques sur les solutions de sécurité d'accès à distance.

![Une formation

Écrire une ACE au format F5

La syntaxe des ACEs au format F5 est:

comment { action [logging_options] context }

Exemple :

SSH vers LAN { allow tcp any 172.16.10.0/24:22 } acces

Web server { allow tcp any 10.1.2.3:443 } regle par

defaut { reject log ip any any }

{allow tcp any 172.16.10.0/24:22 } { allow tcp any

10.1.2.3:443 } { reject log ip any any }](https://image.slidesharecdn.com/alphorm-200702132559/85/Alphorm-com-Formation-F5-BIG-IP-APM-Access-Policy-Manager-124-320.jpg)

![Une formation

Écrire une ACE au format F5

Les ACEs au format F5 supportent également le

filtrage L7 (HTTP):

comment { action [logging_options] context }

Exemple:

{ allow http any 10.1.2.3 https://ww?.alphorm.*/* }

{ allow http any 10.1.2.3 https://ww?.alphorm-test.*/* }](https://image.slidesharecdn.com/alphorm-200702132559/85/Alphorm-com-Formation-F5-BIG-IP-APM-Access-Policy-Manager-125-320.jpg)