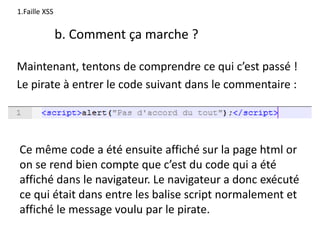

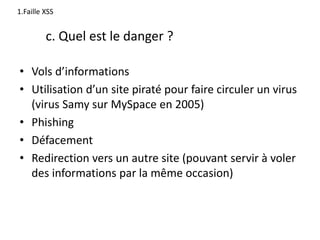

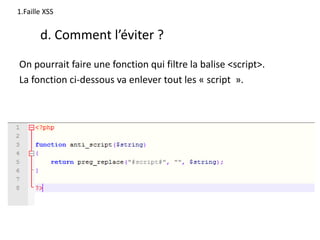

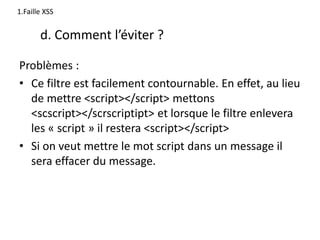

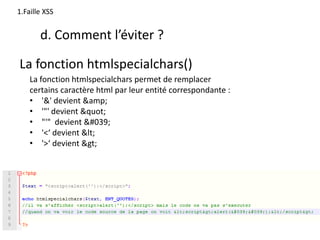

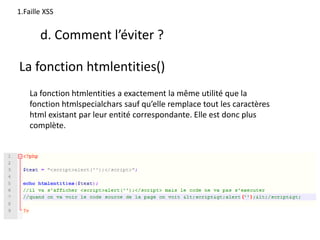

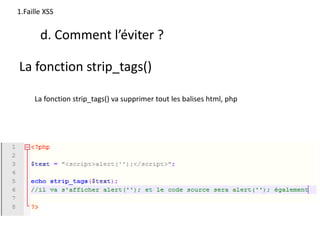

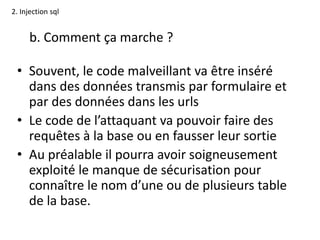

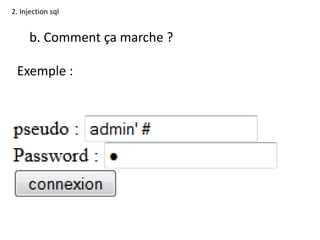

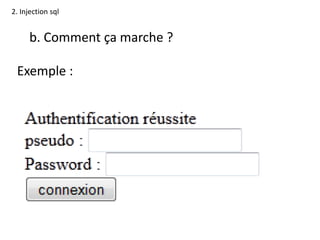

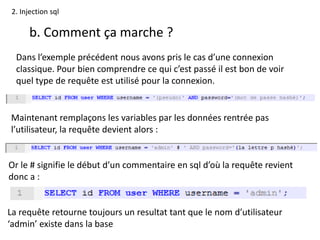

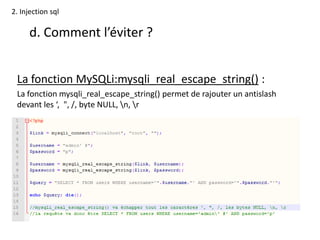

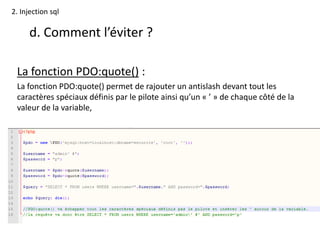

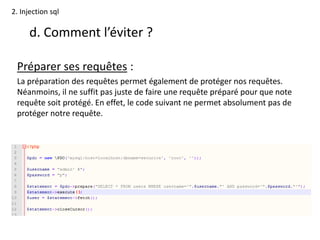

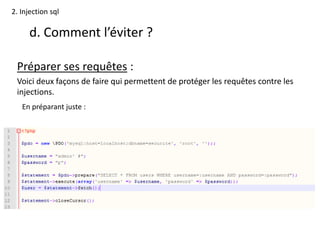

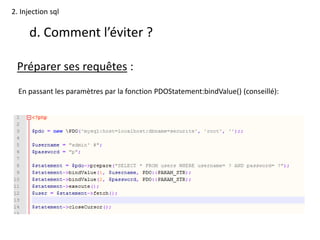

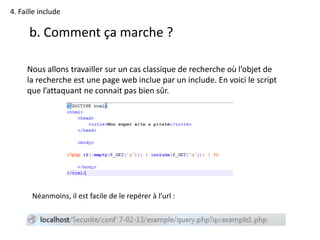

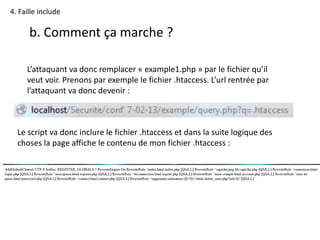

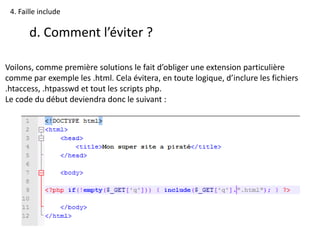

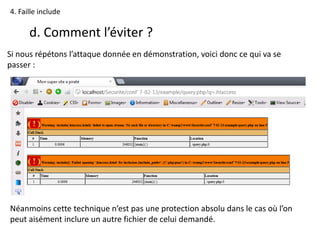

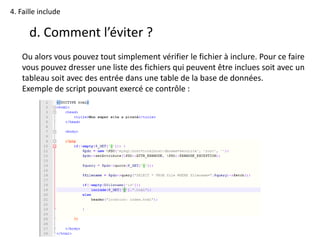

Le document aborde les principales failles de sécurité web telles que XSS, injection SQL, attaques par brute force et failles include. Il explique comment ces failles sont exploitées par les pirates informatiques, les dangers qu'elles posent, et propose des mesures de prévention. Des bonnes pratiques sont également évoquées pour renforcer la sécurité des sites web et protéger les données des utilisateurs.