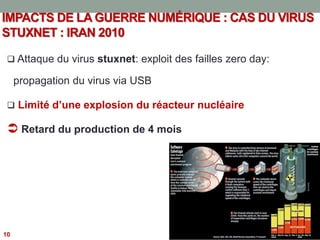

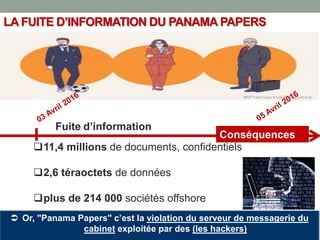

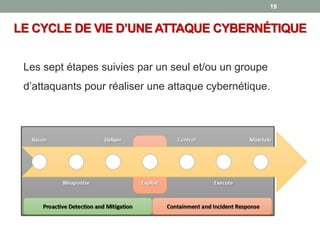

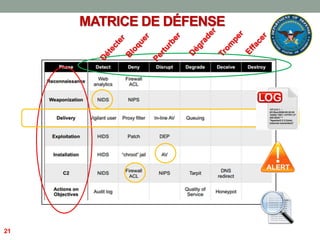

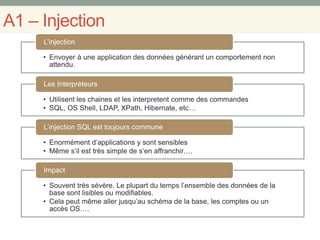

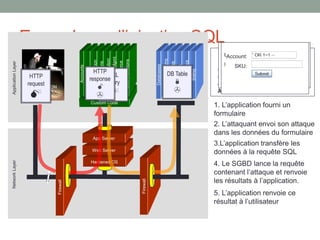

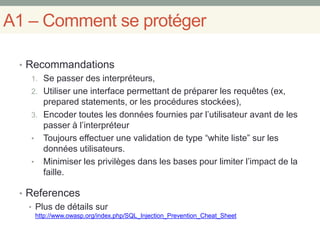

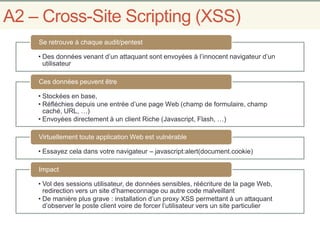

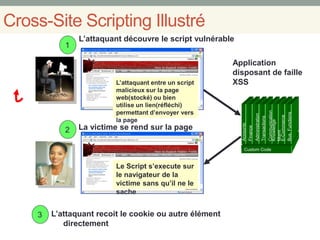

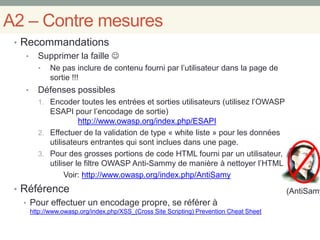

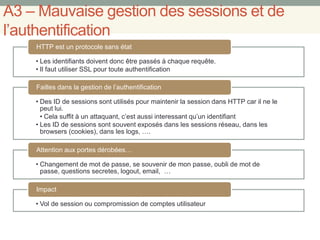

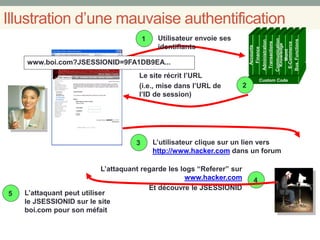

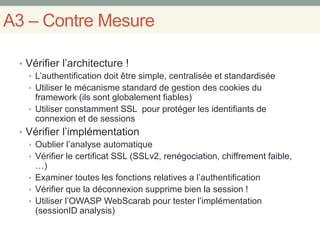

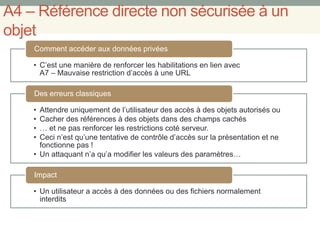

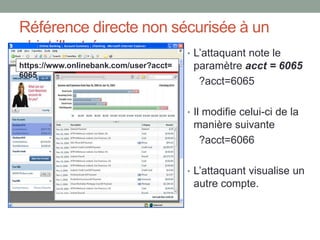

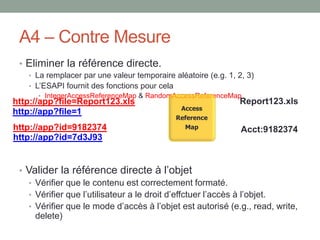

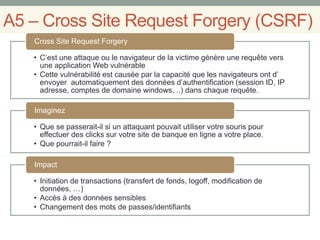

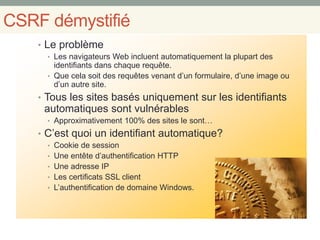

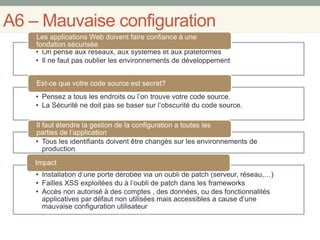

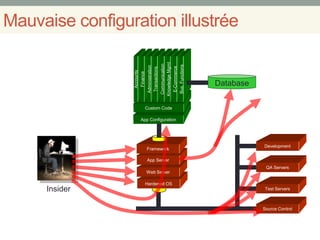

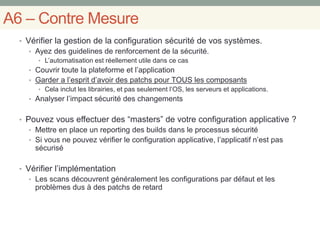

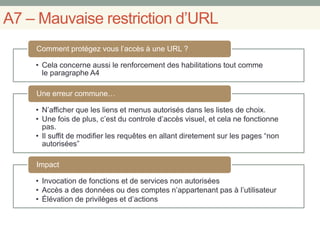

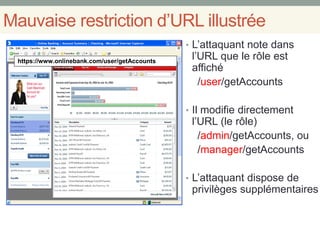

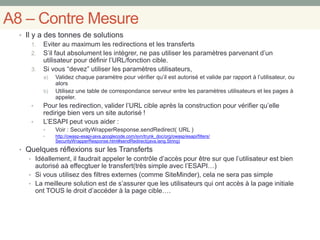

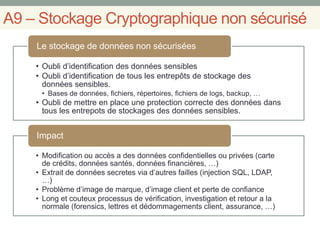

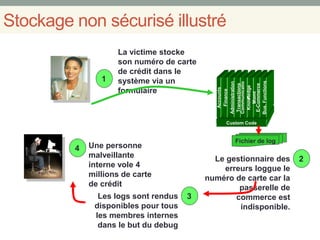

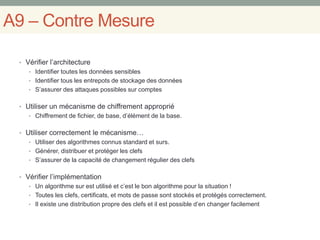

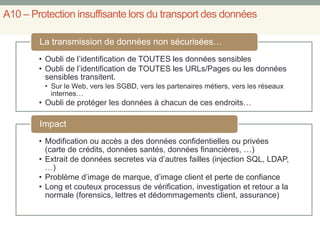

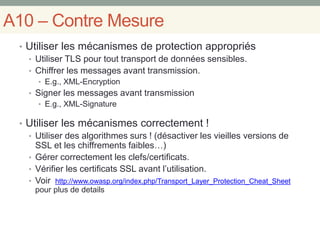

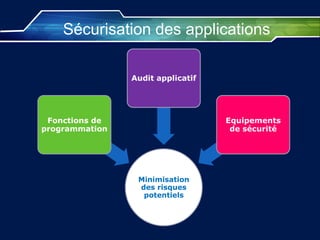

Le document aborde la sécurité des applications en se concentrant sur les défis posés par la guerre numérique, illustrés par des exemples tels que Stuxnet et les Panama Papers. Il présente également le modèle OWASP Top 10 pour guider les pratiques de sécurisation, détaillant des vulnérabilités comme l'injection SQL, le cross-site scripting, et la mauvaise gestion des sessions, tout en fournissant des recommandations pour atténuer ces risques. L'importance d'une configuration sécurisée et d'une gestion des accès appropriée est soulignée pour prévenir les attaques sur les systèmes.

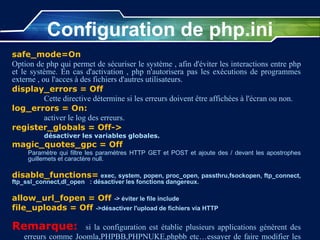

![Exemple : fonctions PHP utiles

addslashes() :

addslashes($ch) échappe les caractères " et ' en les faisant

précéder d'un antislash . (évitez le SQL injection et XSS)

mysql_real_escape_string:

Protège les caractères spéciaux d'une commande SQL (évitez le

SQL injection).

ereg :

La fonction ereg applique une expression régulière sur une chaîne par

exemple pour valider une numéro de carte d’identité : ereg("^[0-

9]{8}$", @$num).

(évitez le SQL injection et XSS)](https://image.slidesharecdn.com/securitewebisima-170423125317/85/Securite-web-is_ima-59-320.jpg)