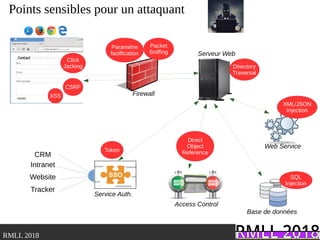

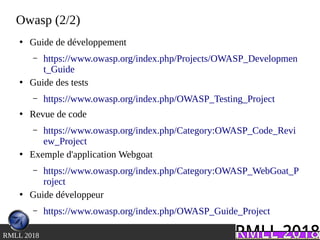

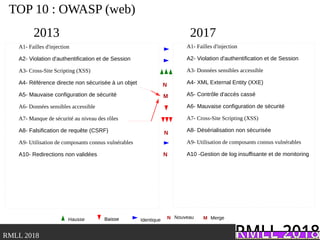

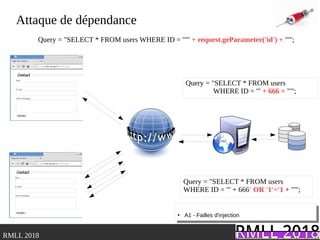

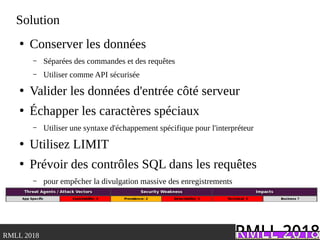

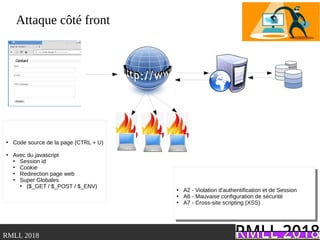

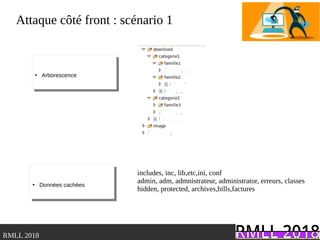

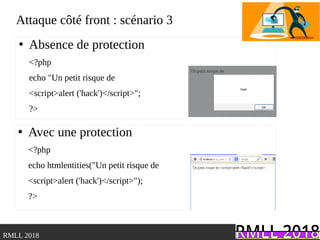

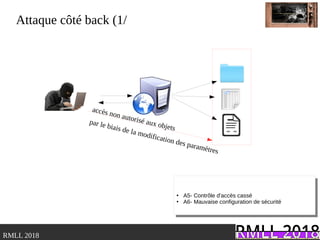

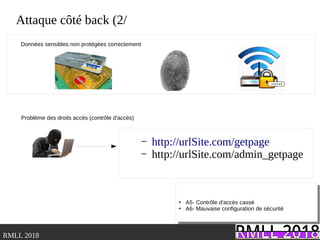

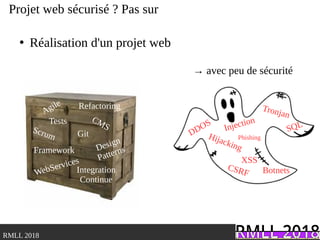

Le document aborde les enjeux de sécurité dans les projets web, soulignant l'importance de prendre en compte les vulnérabilités tant côté client que côté serveur. Il présente diverses techniques d'attaques et les principales menaces actuelles, notamment les failles d'injection, le cross-site scripting et les violations d'authentification. Enfin, il encourage l'utilisation des ressources de l'OWASP pour améliorer la sécurité des applications web.

![.RMLL 2018

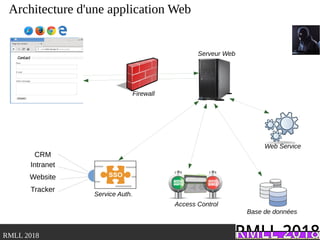

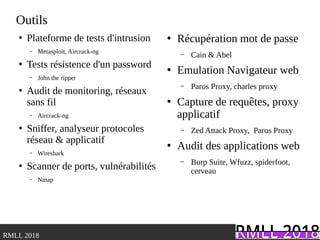

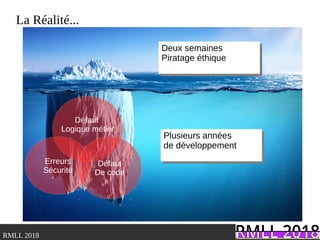

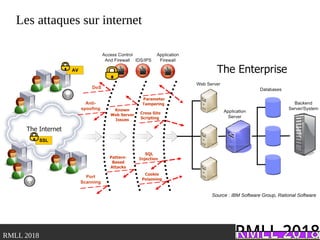

Niveau de protection

Pare feu

applications

Serveur Web

IPS [1]Firewall

[1] Systeme prévention intrusion](https://image.slidesharecdn.com/securite-projets-web-180727044558/85/La-securite-au-coeur-des-projets-web-11-320.jpg)