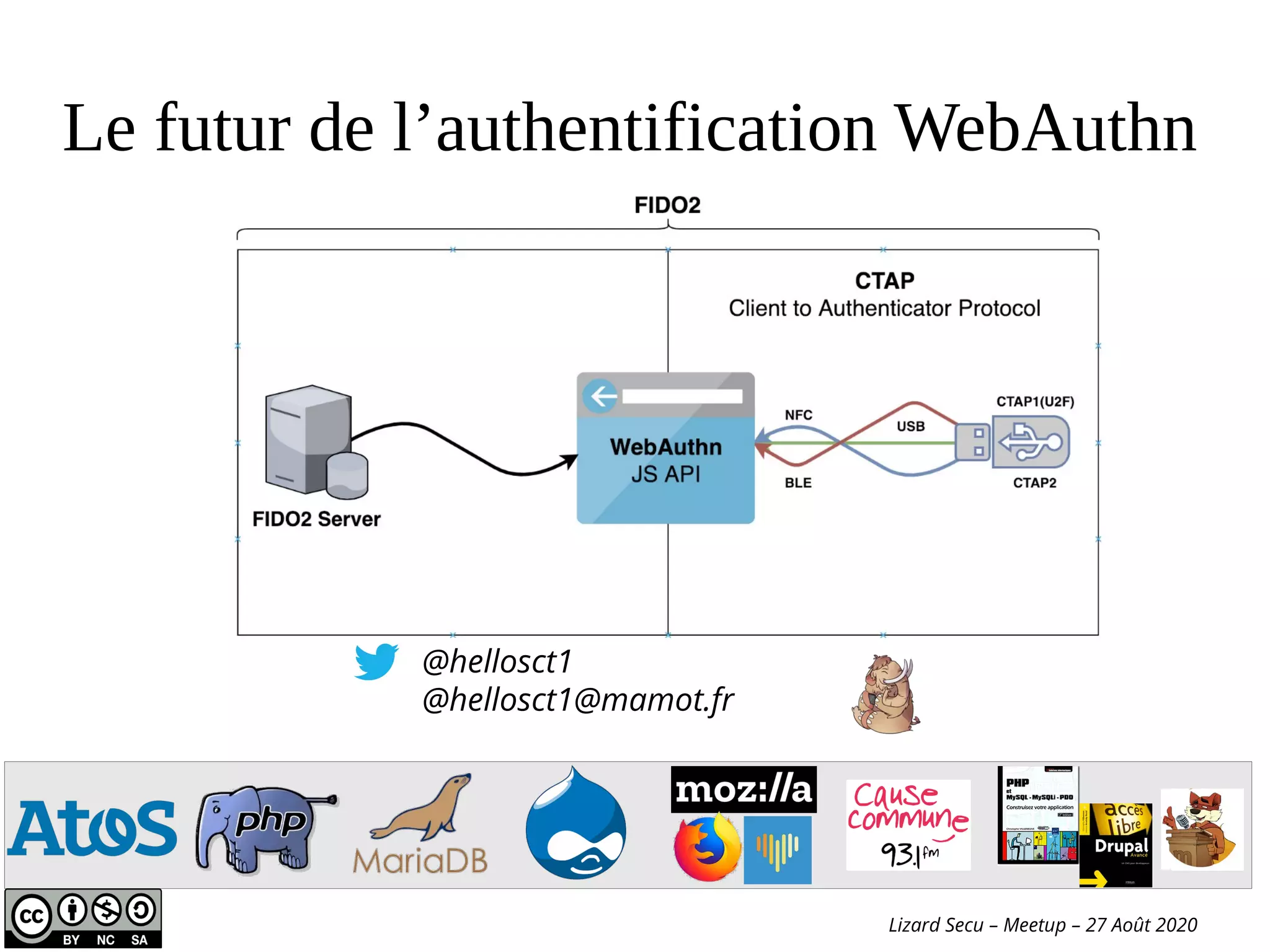

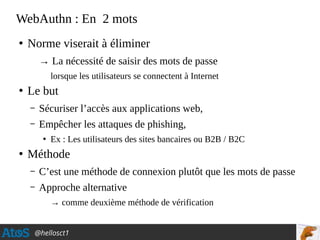

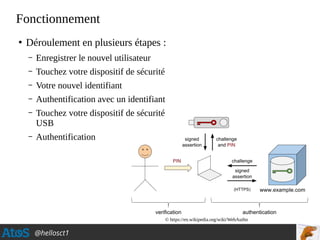

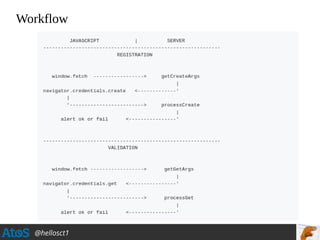

WebAuthn est une norme d'authentification basée sur des clés asymétriques qui vise à sécuriser l'accès aux applications web en éliminant la nécessité de mots de passe, en réduisant les risques de phishing. Développée par le W3C et FIDO, elle permet une authentification sécurisée à travers un dispositif qui génère des défis cryptographiques entre l'utilisateur et les applications. Compatible avec plusieurs navigateurs, WebAuthn offre des solutions pour simplifier son implémentation dans les applications web.

![@hellosct1

Etape 1 : Opération d’enregistrement

navigator.credentials

.create({

publicKey: {

challenge: base64url.decode("<%= challenge %>"),

rp: {

name: "Awesome Corp" // sample relying party

},

user: {

id: base64url.decode("<%= id %>"),

name: "<%= name %>",

displayName: "<%= displayName %>"

},

authenticatorSelection: { userVerification: "preferred" },

attestation: "direct",

pubKeyCredParams: [

{

type: "public-key",

alg: -7 // "ES256" IANA COSE Algorithms registry

}

]

}

})

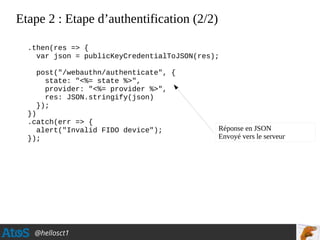

.then(res => {

var json = publicKeyCredentialToJSON(res);

post("/webauthn/register", {

state: "<%= state %>",

provider: "<%= provider %>",

res: JSON.stringify(json)

});

})

.catch(console.error);

Générer une clé aléatoire

(16 caractères)

relying party

Utilisateur

Réponse en JSON

Envoyé vers le serveur](https://image.slidesharecdn.com/futur-authentification-webauthn-200829072033/85/Le-futur-de-l-authentification-webAuthn-10-320.jpg)

![@hellosct1

Etape 2 : Etape d’authentification (1/2)

navigator.credentials

.get({

publicKey: {

challenge: base64url.decode("<%= challenge %>"),

allowCredentials: [

{

id: base64url.decode("<%= id %>"),

type: "public-key"

}

],

timeout: 15000,

authenticatorSelection: { userVerification: "preferred" }

}

})

Générer une clé aléatoire

(16 caractères)](https://image.slidesharecdn.com/futur-authentification-webauthn-200829072033/85/Le-futur-de-l-authentification-webAuthn-11-320.jpg)