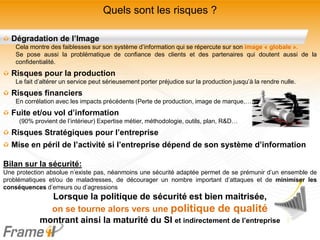

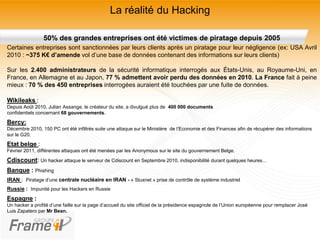

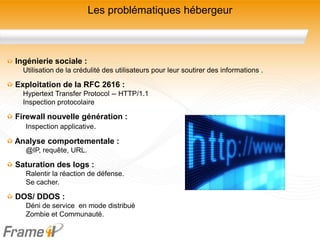

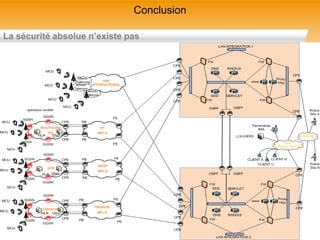

Le document examine les risques liés à la sécurisation des serveurs web, notamment la dégradation de l'image de l'entreprise et les pertes financières dues à des piratages. Il met en lumière des exemples de violations de données dans divers secteurs et souligne que la sécurité totale est irréaliste, mais qu'une protection adaptée peut minimiser les conséquences. Enfin, il présente les problématiques rencontrées par les opérateurs et les hébergeurs en matière de sécurité ainsi que des retours d'expérience dans le domaine.