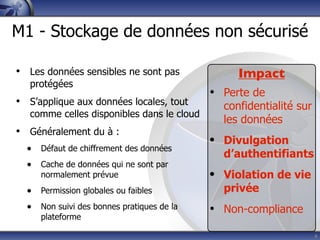

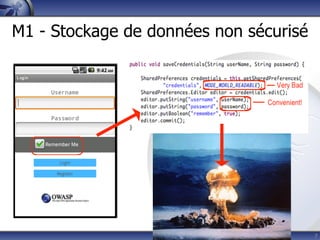

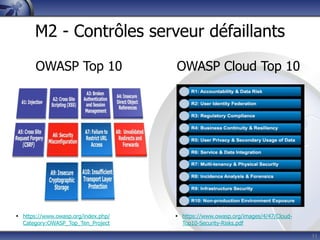

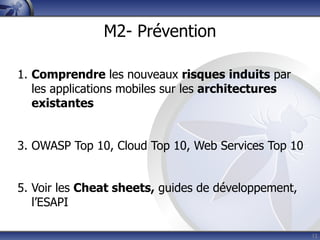

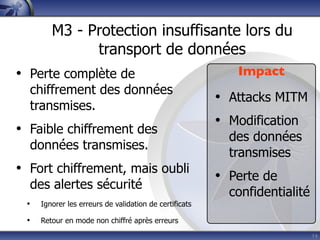

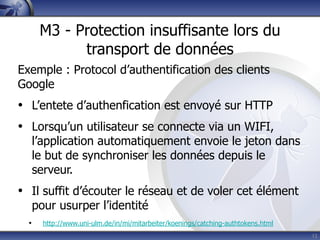

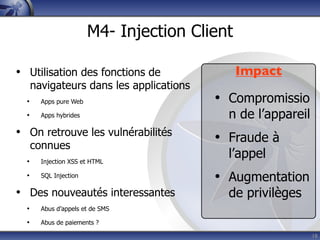

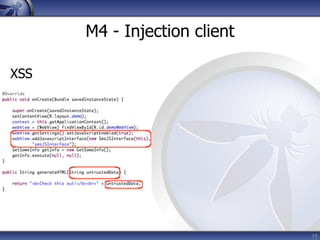

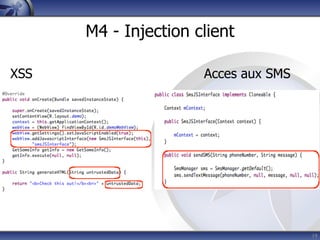

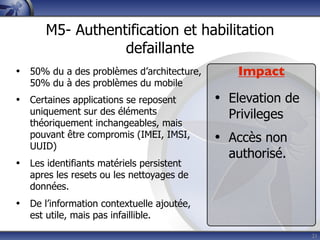

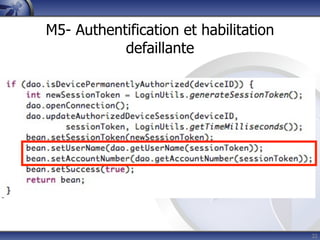

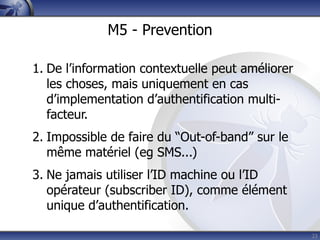

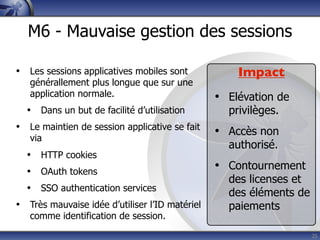

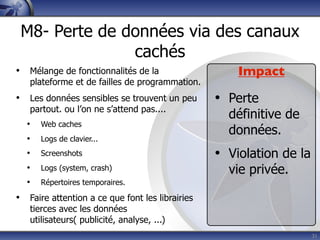

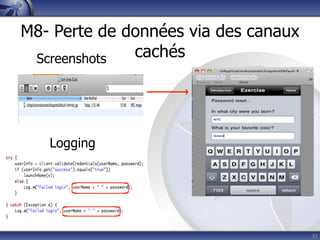

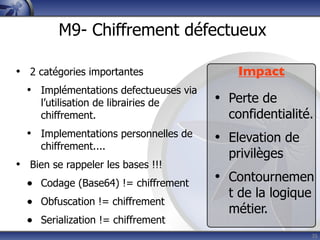

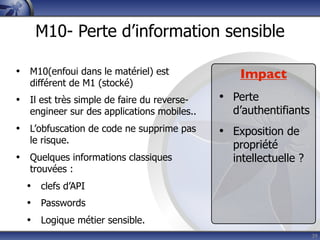

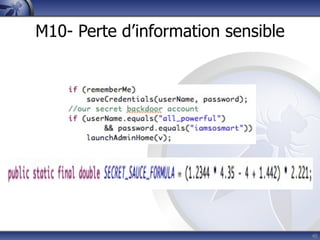

Le document présente les 10 principaux risques de sécurité liés aux applications mobiles selon l'OWASP. Chaque risque est détaillé, accompagné de conseils de prévention pour améliorer la sécurité des données et des applications. Les thèmes abordés incluent le stockage non sécurisé des données, des contrôles serveurs défaillants, et des failles d'authentification, entre autres.

![M9- Chiffrement défectueux

ldc literal_876:"QlVtT0JoVmY2N2E=”

invokestatic byte[] decode( java.lang.String ) // Base 64

invokespecial_lib java.lang.String.<init> // pc=2

astore 8

private final byte[]

com.picuploader.BizProcess.SendRequest.routine_12998

(com.picuploader.BizProcess.SendRequest, byte[],

byte[] );

{

enter

new_lib net.rim.device.api.crypto.TripleDESKey

36](https://image.slidesharecdn.com/2012-02-29-owaspmobiletop10v01-120229120714-phpapp02/85/OWASP-Mobile-Top10-Les-10-risques-sur-les-mobiles-71-320.jpg)

![Vous pouvez donc vous

protéger de lui maintenant...

@SPoint

sebastien.gioria@owasp.org

Il n'y a qu'une façon d'échouer, c'est d'abandonner avant

d'avoir réussi [Olivier Lockert]

47](https://image.slidesharecdn.com/2012-02-29-owaspmobiletop10v01-120229120714-phpapp02/85/OWASP-Mobile-Top10-Les-10-risques-sur-les-mobiles-96-320.jpg)