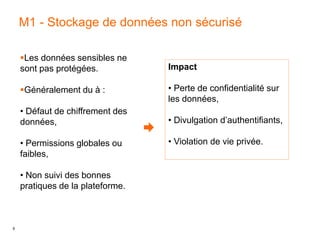

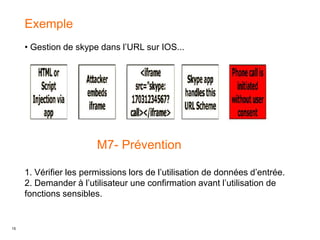

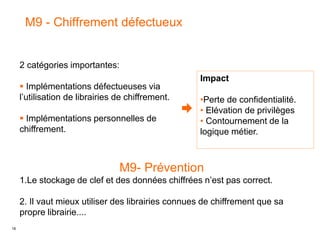

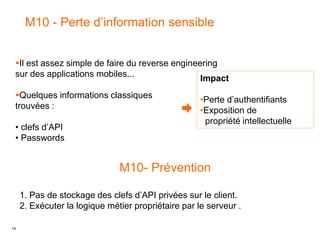

Le document présente les dix principaux risques de sécurité associés aux applications mobiles selon l'OWASP, incluant des enjeux tels que le stockage de données non sécurisé et l'authentification défaillante. Il propose également des mesures préventives pour chaque risque, soulignant l'importance de protéger et sécuriser les données sensibles dans les applications. Enfin, il conclut sur la nécessité d'améliorer continuellement la sécurité au fur et à mesure que les plateformes évoluent.