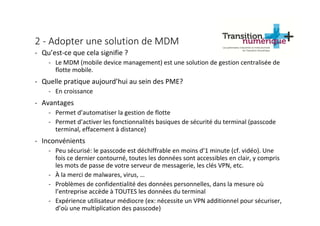

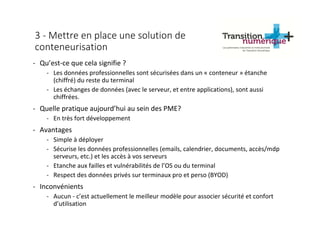

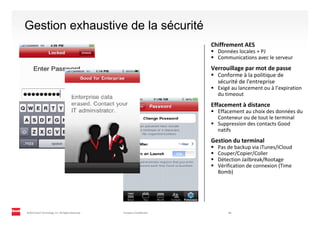

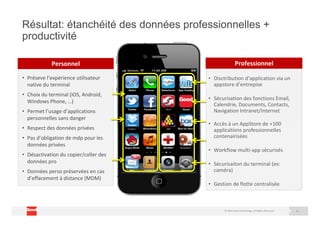

Le document présente des web conférences sur la transition numérique organisées par 'Transition Numérique Plus' et le 'CEFAC', visant à informer les TPE/PME sur les risques de cybercriminalité, particulièrement via les terminaux mobiles. Il aborde les différentes stratégies de sécurité à adopter, notamment la conteneurisation des données comme une solution efficace pour sécuriser les informations professionnelles. Ces web conférences visent à sensibiliser les entreprises aux enjeux de sécurité et aux solutions disponibles sur le marché.