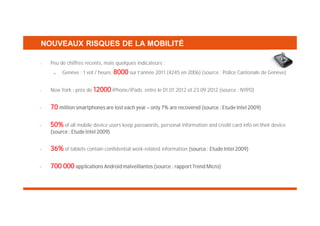

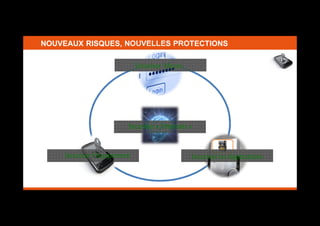

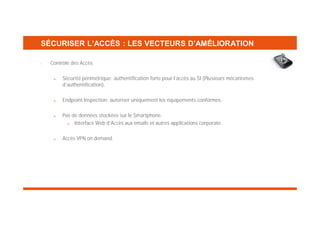

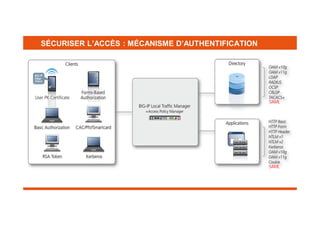

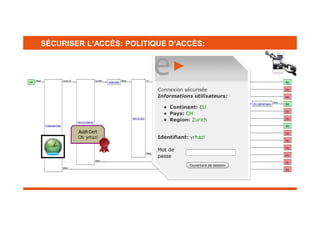

Le document discute des nouveaux risques associés à la mobilité, soulignant la nécessité de protéger l'accès, les équipements, les applications et l'utilisateur face à ces menaces croissantes. Des statistiques indiquent l'augmentation des vols et des pertes de smartphones, ainsi que la prévalence d'applications malveillantes. Il présente également des stratégies de sécurité telles que la gestion des appareils mobiles (MDM) et la gestion des applications mobiles (MAM) pour améliorer la sécurité des environnements mobiles.