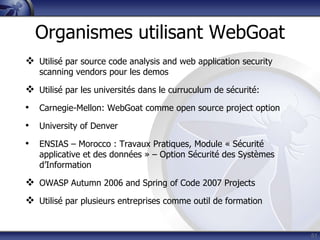

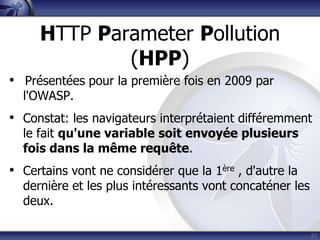

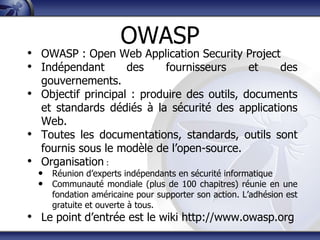

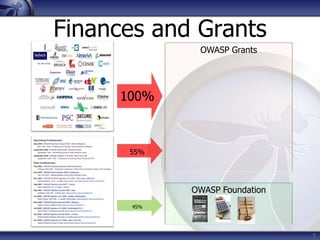

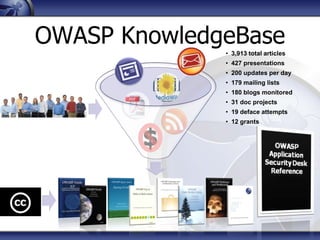

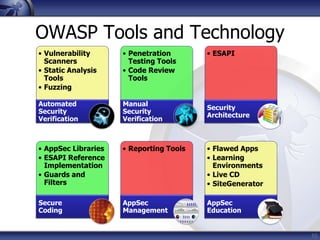

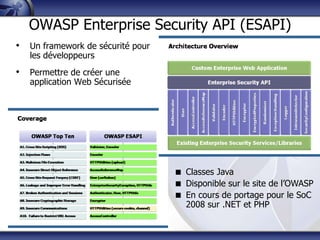

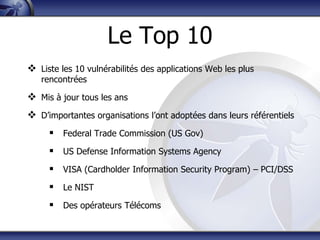

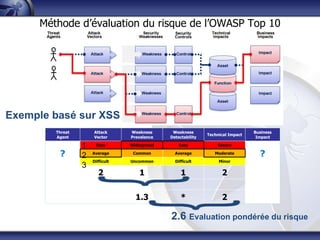

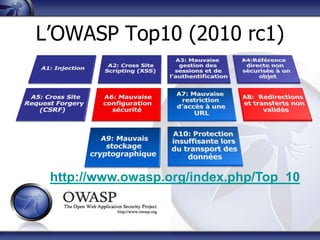

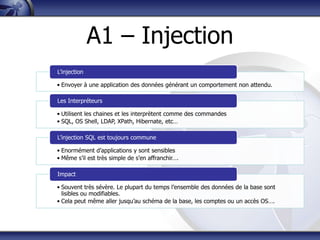

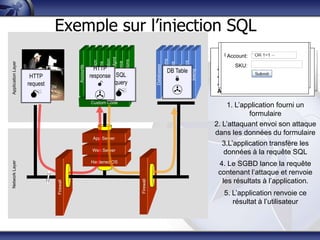

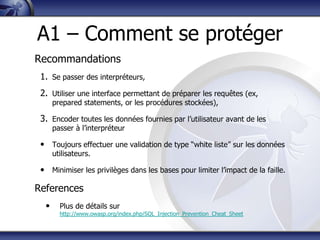

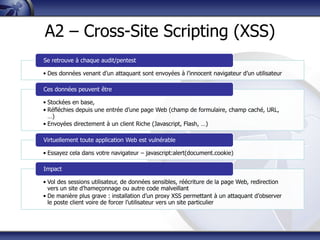

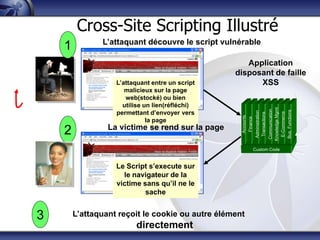

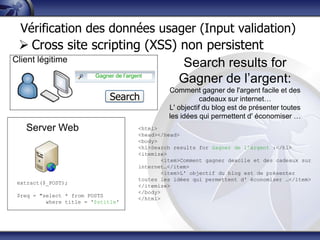

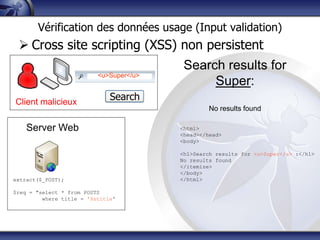

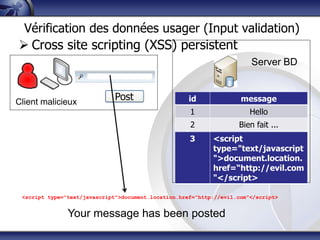

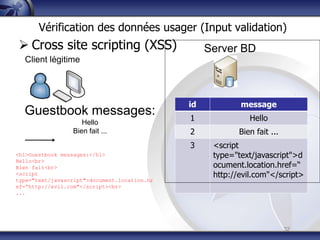

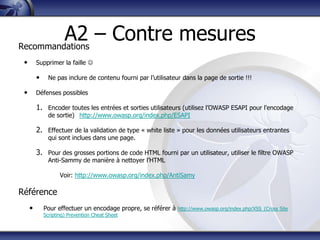

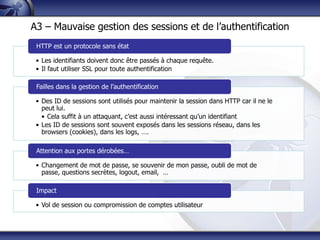

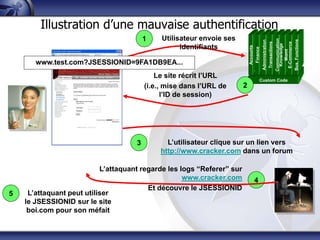

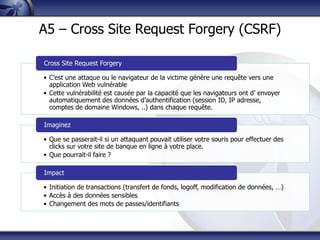

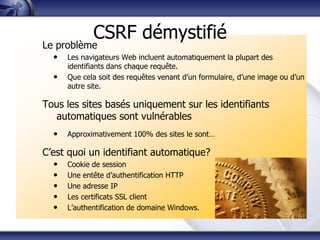

Le document présente les 5 risques les plus critiques des applications web selon l'OWASP, une organisation à but non lucratif dédiée à la sécurité des applications. Il décrit des vulnérabilités comme les injections SQL, le cross-site scripting, et les problèmes de gestion des sessions, tout en soulignant l'importance des meilleures pratiques de sécurité. Les publications de l'OWASP, y compris le Top 10 des vulnérabilités applicatives, sont conçues pour sensibiliser les développeurs et les organisations à ces risques.

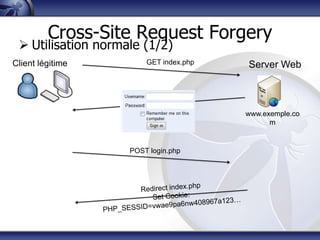

![Cross-Site Request Forgery

Utilisation normale (2/2)

Client légitime Server Web

www.exemple.co

m

<a href="index.php?action=acheter&id=1">Acheter</a>

Liste des objets:

ION Drum [Acheter]

AudioTek [Acheter]

Trump Sonesta [Acheter]

Page suivante | Page Precedente](https://image.slidesharecdn.com/presentationyasserowasp-110606204917-phpapp01/85/Les-5-risques-les-plus-critiques-des-applications-Web-selon-l-OWASP-43-320.jpg)

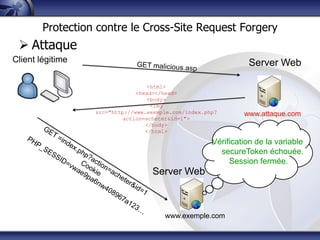

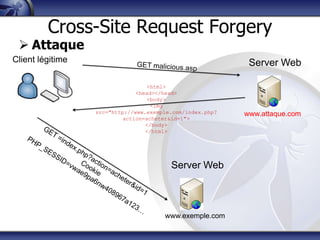

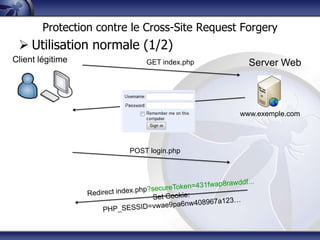

![Protection contre le Cross-Site Request Forgery

Utilisation normale (2/2)

Client légitime Server Web

www.exemple.com

<a href="index.php

Liste des objets:

?action=acheter&id=1&secureToken=431fwap8rawddf...">Acheter</a>

ION Drum [Acheter]

AudioTek [Acheter]

Trump Sonesta [Acheter]

Page suivante | Page Precedente](https://image.slidesharecdn.com/presentationyasserowasp-110606204917-phpapp01/85/Les-5-risques-les-plus-critiques-des-applications-Web-selon-l-OWASP-47-320.jpg)